Perangkat pembahaya: Perbedaan antara revisi

Tidak ada ringkasan suntingan |

Fitur saranan suntingan: 3 pranala ditambahkan. |

||

| (111 revisi perantara oleh 36 pengguna tidak ditampilkan) | |||

| Baris 1: | Baris 1: | ||

[[Berkas:Virus_Blaster.jpg|jmpl|[[Timbunan heks]] dari [[Blaster (cacing komputer)|cacing Blaster]], menampilkan pesan yang ditinggalkan untuk salah satu pendiri [[Microsoft]] Bill Gates oleh pemrogram cacing tersebut.]] |

|||

[[Berkas:Msf3-hashdump small.jpg|250px|jmpl|Tingkah laku sebuah perangkat perusak.]] |

|||

'''''Malware''''' (sebutan untuk '''perangkat lunak berbahaya''') atau '''perangkat pembahaya''' adalah [[perangkat lunak]] apa pun yang sengaja dirancang untuk menyebabkan kerusakan pada komputer, [[peladen]], klien, atau jaringan komputer<ref>{{cite web|url=https://technet.microsoft.com/en-us/library/dd632948.aspx|title=Defining Malware: FAQ|publisher=technet.microsoft.com|accessdate=10 September 2009}}</ref><ref>{{cite web|url=https://ics-cert.us-cert.gov/sites/default/files/recommended_practices/CaseStudy-002.pdf|title=An Undirected Attack Against Critical Infrastructure|date=|publisher=[[United States Computer Emergency Readiness Team]](Us-cert.gov)|accessdate=28 September 2014}}</ref> (sebaliknya, perangkat lunak yang menyebabkan kerusakan yang ''tidak disengaja'' karena beberapa kekurangan biasanya digambarkan sebagai [[kutu (komputer)|kutu perangkat lunak]])<ref>{{Cite book|url=https://books.google.com/books?id=XysU7oGYRr8C&printsec=frontcover&dq=what+is+a+software+bug|title=A Bug Hunter's Diary: A Guided Tour Through the Wilds of Software Security|last=Klein|first=Tobias|date=2011-10-11|publisher=No Starch Press|isbn=978-1-59327-415-3|language=en}}</ref> Berbagai jenis ''malware'' ada, termasuk [[virus komputer]], [[cacing komputer]], [[trojan horse|kuda troya]], [[perangkat pemeras]], [[perangkat pengintai]], [[perangkat lunak beriklan]], dan ''[[scareware]]''. |

|||

'''Perangkat perusak''', '''perangkat lunak berbahaya''' atau '''perangkat lunak jahat''' ([[bahasa Inggris]]: ''malware'', berasal dari [[portmanteau|lakuran kata]] '''''mal'''icious'' "berniat jahat" dan ''soft'''ware''''' "perangkat lunak") adalah [[perangkat lunak]] yang diciptakan untuk menyusup atau merusak sistem komputer, [[peladen|server]] atau jejaring komputer tanpa izin termaklum (''informed consent'') dari pemilik. Istilah ini lazim digunakan oleh pakar komputer untuk mengartikan berbagai macam aplikasi atau kode yang berniat jahat atau destruktif.<ref>http://www.microsoft.com/technet/security/alerts/info/malware.mspx</ref> Istilah 'virus computer' kadang-kadang dipakai sebagai frasa pemikat (''catch phrase'') untuk mencakup semua jenis perangkat perusak, termasuk [[virus komputer|virus]] murni (''true virus''). |

|||

Program juga dianggap sebagai ''malware'' jika diam-diam bertindak melawan kepentingan pengguna komputer. Misalnya, pada satu titik, cakram Compact musik [[Sony]] [[Skandal rootkit perlindungan salinan BMG Sony|secara diam-diam memasang rootkit]] pada komputer pembeli dengan maksud mencegah penyalinan ilegal, tetapi juga melaporkan kebiasaan mendengarkan pengguna, dan secara tidak sengaja menciptakan kerentanan ekstra terhadap keamanan.<ref name="russinovich">{{cite web|url=http://blogs.technet.com/markrussinovich/archive/2005/10/31/sony-rootkits-and-digital-rights-management-gone-too-far.aspx|title=Sony, Rootkits and Digital Rights Management Gone Too Far|last=Russinovich|first=Mark|date=31 October 2005|work=Mark's Blog|publisher=Microsoft MSDN|accessdate=29 July 2009|archive-date=2012-06-02|archive-url=https://www.webcitation.org/686ime0m5?url=http://blogs.technet.com/b/markrussinovich/archive/2005/10/31/sony-rootkits-and-digital-rights-management-gone-too-far.aspx|dead-url=yes}}</ref> |

|||

Perangkat lunak bisa dianggap sebagai perangkat perusak berdasarkan maksud yang terlihat dari pencipta dan bukan berdasarkan ciri-ciri tertentu. Perangkat perusak mencakup virus komputer, [[cacing komputer]], [[trojan]], kebanyakan [[rootkit]], [[perangkat pengintai]] (''spyware''), [[Adware|perangkat iklan]] (''adware'') yang tak jujur, [[perangkat pemeras]] (''ransomware''), perangkat kriminal (''crimeware'') dan perangkat lunak lainnya yang berniat jahat dan tidak diinginkan. Menurut undang-undang, perangkat perusak kadang-kadang dikenali sebagai ‘[[Pencemaran|pencemar]] komputer’; hal ini tertera dalam kode undang-undang di beberapa negara bagian Amerika Serikat, termasuk [[California]] dan [[West Virginia]].<ref>National Conference of State Legislatures [http://www.ncsl.org/programs/lis/cip/viruslaws.htm Virus/Contaminant/Destructive Transmission Statutes by State]</ref><ref>jcots.state.va.us/2005%20Content/pdf/Computer%20Contamination%20Bill.pdf [§18.2-152.4:1 Penalty for Computer Contamination]</ref> |

|||

Serangkaian [[perangkat lunak antivirus]], [[tembok api]], dan strategi lain digunakan untuk membantu melindungi terhadap diperkenalkannya ''malware'', untuk membantu mendeteksi jika ''malware'' tersebut sudah ada, dan untuk pulih dari aktivitas dan serangan berbahaya yang terkait dengan ''malware''.<ref>{{Cite web|url=https://www.consumer.ftc.gov/media/video-0056-protect-your-computer-malware|title=Protect Your Computer from Malware|date=2012-10-11|website=Consumer Information|language=en|access-date=2020-07-07}}</ref> |

|||

Perangkat perusak tidak sama dengan perangkat lunak cacat (''defective software''), yaitu, perangkat lunak yang mempunyai tujuan sah tetapi berisi [[Kekutu|cacat]] yang mungkin berbahaya bagi pengguna. |

|||

Hasil penelitian awal dari [[Symantec]] yang diterbitkan pada tahun 2008 menyatakan bahwa "kelajuan peluncuran kode yang berbahaya dan perangkat lunak lainnya yang tidak diinginkan, mungkin akan melebihi aplikasi perangkat lunak yang sah."<ref>{{cite web|title=Symantec Internet Security Threat Report: Trends for July-December 2007 (Executive Summary)|publisher=Symantec Corp.|volume=XIII|pages=29|date=April 2008|url=http://eval.symantec.com/mktginfo/enterprise/white_papers/b-whitepaper_exec_summary_internet_security_threat_report_xiii_04-2008.en-us.pdf|format=PDF|accessdate=2008-05-11}}</ref> Menurut F-Secure, "Jumlah perangkat perusak yang dibuat pada tahun 2007 sama dengan pembuatan dalam 20 tahun sekaligus."<ref>{{cite web|title=F-Secure Reports Amount of Malware Grew by 100% during 2007|url=http://www.f-secure.com/f-secure/pressroom/news/fs_news_20071204_1_eng.html|date=December 4, 2007|publisher=F-Secure Corporation|accessdate=2007-12-11}}</ref> Jalur pembobolan perangkat perusak yang paling umum digunakan oleh penjahat kepada pengguna adalah melalui Internet, [[Surat elektronik|surel]] dan [[World Wide Web|Jejaring Jagat Jembar]] (''World Wide Web'').<ref>{{cite web|title= F-Secure Quarterly Security Wrap-up for the first quarter of 2008|url=http://www.f-secure.com/f-secure/pressroom/news/fsnews_20080331_1_eng.html| date=March 31, 2008|publisher=F-Secure|accessdate=2008-4-25}}</ref> |

|||

Kelaziman perangkat perusak sebagai wahana bagi kejahatan Internet terancang, bersama dengan ketakmampuan pelantar pemburu perangkat perusak biasa untuk melindungi sistem terhadap perangkat perusak yang terus-menerus dibuat, mengakibatkan penerapan pola pikir baru bagi perniagaan yang berusaha di Internet – kesadaran bahwa pihak perniagaan tetap harus menjalankan usaha dengan sejumlah pelanggan Internet yang memiliki komputer berjangkit. Hasilnya adalah penekanan lebih besar pada sistem kantor-belakang (''back-office systems'') yang dirancang untuk melacak kegiatan penipuan dalam komputer pelanggan yang berkaitan dengan perangkat perusak canggih.<ref>{{cite web|title= Continuing Business with Malware Infected Customers|url=http://www.technicalinfo.net/papers/MalwareInfectedCustomers.html|publisher=Gunter Ollmann|date=October 2008}}</ref> |

|||

Pada 29 Maret 2010, [[Symantec|Symantec Corporation]] menamakan Shaoxing, [[Cina]] sebagai ibu kota perangkat perusak sedunia.<ref>{{cite web|url=http://www.engadget.com/2010/03/29/symantec-names-shaoxing-china-worlds-malware-capital |title=Symantec names Shaoxing, China as world's malware capital |publisher=Engadget |date= |accessdate=2010-04-15}}</ref> |

|||

== Tujuan == |

== Tujuan == |

||

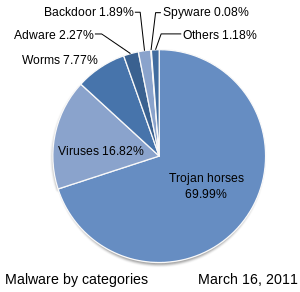

[[Berkas:Malware_statics_2011-03-16-en.svg|al=This pie chart shows that in 2011, 70% of malware infections were by Trojan horses, 17% were from viruses, 8% from worms, with the remaining percentages divided among adware, backdoor, spyware, and other exploits.|jmpl|300x300px]] |

|||

Pada awalnya, banyak perangkat perusak (termasuk cacing Internet pertama dan sejumlah virus [[MS-DOS]]) ditulis sebagai percobaan atau lelucon nakal yang biasanya tidak ada maksud berbahaya atau hanya menjengkelkan dan tidak menyebabkan kerusakan parah bagi komputer. Di beberapa kasus, pencipta perangkat lunak tersebut tidak menyadari seberapa dalamnya kerugian yang didapatkan pengguna oleh karena ciptaan mereka. Para [[pemrogram]] muda yang belajar mengenai virus dan teknik yang digunakan untuk menulisnya, semata-mata belajar untuk membuktikan kemampuan atau untuk melihat seberapa jauhnya perangkat lunak tersebut dapat menyebar. Hingga akhir tahun 1999, virus yang tersebar luas seperti virus Melissa tampaknya ditulis hanya sebagai lelucon nakal. |

|||

Banyak program infeksi awal, termasuk [[Morris worm|Worm Internet pertama]], ditulis sebagai eksperimen atau lelucon.<ref>{{Cite book|url=https://books.google.com/books?id=oR_UHxm7QBwC&printsec=frontcover&pg=PA982&dq=history+of+malware+pranks|title=Information Security Management Handbook, Volume 4|last=Tipton|first=Harold F.|date=2002-12-26|publisher=CRC Press|isbn=978-1-4200-7241-9|language=en}}</ref> Saat ini, ''malware'' digunakan oleh [[peretas topi hitam]] dan pemerintah, untuk mencuri informasi pribadi, keuangan, atau bisnis.<ref>{{cite magazine|last=Hernandez|first=Pedro|title=Microsoft Vows to Combat Government Cyber-Spying|url=http://www.eweek.com/security/microsoft-vows-to-combat-government-cyber-spying.html|magazine=eWeek|accessdate=15 December 2013}}{{Pranala mati|date=Desember 2021 |bot=InternetArchiveBot |fix-attempted=yes }}</ref> |

|||

Tujuan yang lebih ganas yang berhubung dengan pencontengan dapat ditemukan dalam perangkat lunak yang bertujuan untuk mengakibatkan kerusakan atau kehilangan data. Banyak virus DOS, dan cacing komputer Windows ExploreZip, dirancang untuk menghancurkan berkas-berkas dalam [[cakram keras]], atau untuk merusak sistem berkas dengan menulis data yang salah. Cacing bawaan-jejaring seperti cacing 2001 Code Red atau cacing Ramen, dimasukkan ke dalam kelompokan yang sama. Dirancang untuk menconteng halaman web, cacing komputer ini mungkin kelihatan sama dengan kaitkata coret-moret (''graffiti tag''), dengan nama samaran pengarang atau kelompok berkait (''affinity group'') yang bermunculan ke mana pun cacing itu pergi. |

|||

Namun, sejak peningkatan akses Internet [[jalur lebar]], perangkat perusak lebih berniat jahat dan semakin dirancang untuk tujuan keuntungan, ada yang sah (periklanan yang dipaksakan) dan ada yang tidak (pidana). Sebagai contoh, sejak tahun 2003, sebagian besar virus dan cacing komputer yang tersebar luas telah dirancang untuk mengambil alih komputer pengguna untuk pembobolan pasar gelap. {{Fact|date=February 2007}} '[[Zombie (DDoS)|Komputer berjangkit]]' (''zombie computers'') dapat digunakan untuk mengirim surel sampah (''e-mail spam''), untuk [[Hosting|menginduk]] (''host'') data selundupan seperti pornografi anak-anak<ref>[http://www.pcworld.com/article/id,116841-page,1/article.html PC World - Zombie PCs: Silent, Growing Threat<!-- Bot generated title -->]</ref> atau untuk terlibat dalam [[Serangan DoS|serangan nafi layanan tersebar]] (''distributed denial-of-service'') sebagai bentuk pemerasan. |

|||

Kelompokan yang lain mengenai perangkat perusak yang hanya memiliki tujuan keuntungan telah muncul dalam bentuk perangkat pengintai – perangkat lunak yang dirancang untuk memantau penelusuran web pengguna, menampilkan iklan-iklan yang tidak diminta, atau mengalihkan pendapatan pemasaran berkait (''affiliate marketing'') kepada pencipta perangkat pengintai. Perangkat pengintai tidak menyebar seperti virus dan biasanya terpasang melalui pembobolan 'lubang' keamanan atau termasuk dengan perangkat lunak yang dipasang oleh pengguna seperti aplikasi [[P2P|rekan ke rekan]] (''peer-to-peer''). |

|||

== Perangkat perusak: virus dan cacing komputer == |

|||

{{main|Virus komputer|Cacing komputer}} |

|||

Perangkat perusak yang paling dikenali, 'virus' dan 'cacing komputer', diketahui menurut cara penyebarannya, bukan kelakuan yang lain. Istilah '[[virus komputer]]' dipakai untuk perangkat lunak yang telah menginfeksi beberapa perangkat lunak tereksekusi (''executable software'') dan menyebabkan perangkat lunak, apabila dijalankan, menyebar virus kepada perangkat lunak tereksekusi lainnya. Virus juga bisa membawa muatan (''payload'') yang melakukan tindakan lain, seringkali berniat jahat. Sebaliknya, 'cacing komputer' adalah perangkat lunak yang secara aktif mengantarkan dirinya sendiri melalui jejaring untuk menginfeksi komputer lain, dan juga bisa membawa muatan. |

|||

Pengartian ini menunjukkan bahwa virus memerlukan campur tangan pengguna untuk menyebar, sedangkan cacing komputer mampu menyebar secara otomatis. Dengan menggunakan perbedaan ini, infeksi yang diantar melalui surel atau dokumen [[Microsoft Word]] yang bergantung pada tindakan penerima (membuka berkas atau surel) untuk menginfeksi sistem, seharusnya digolongkan sebagai virus bukan cacing komputer. |

|||

Sebagian penulis dalam perusahaan [[media massa]] sepertinya tidak mengerti perbedaan ini, dan menggunakan kedua istilah secara bergantian. |

|||

=== Sejarah ringkas virus dan cacing komputer === |

|||

Sebelum akses [[Internet]] menyebar luas, virus menyebar di komputer pribadi melalui perangkat lunak yang diinfeksi atau sektor boot tereksekusi dari [[disket]]. Dengan menyisipkan satu salinan dirinya pada perintah kode mesin (''machine code instructions'') dalam berkas tereksekusi ini, virus menyebabkan dirinya dijalankan ketika perangkat lunak dijalankan atau cakram di[[booting]]. Virus komputer awal ditulis untuk Apple II dan [[Macintosh]], tetapi virus semakin menyebar luas dengan penguasaan [[IBM PC]] dan sistem [[MS-DOS]]. Virus yang menginfeksi berkas tereksekusi bergantung pada tindakan pengguna: bertukaran perangkat lunak atau cakram boot sehingga virus dapat menyebar lebih banyak di kalangan penggemar komputer. |

|||

Cacing komputer pertama, perangkat lunak berjangkit bawaan-jejaring, tidak berasal dari komputer pribadi, tetapi dari sistem [[Unix]] bertugas ganda (''multitasking''). Cacing terkenal pertama adalah cacing Internet 1988, yang menginfeksi sistem [[SunOS]] dan VAX [[Berkeley Software Distribution|BSD]]. Tidak seperti virus, cacing tidak menyisipkan dirinya ke dalam perangkat lunak lain. Sebaliknya, cacing membobol ‘lubang’ keamanan pada perangkat lunak server jaringan (''network server program'') dan mulai berjalan sebagai proses terpisah. Tingkah laku yang sama ini tetap dipakai oleh cacing komputer pada masa kini. |

|||

Pada tahun 1990-an, penggunaan [[Microsoft Windows]] meningkat. Hal ini memungkinkan penulisan kode berbahaya dalam bahasa makro dari Microsoft Word dan perangkat lunak serupa karena kelenturan sistem makro dari aplikasinya. Virus makro ini menginfeksi dokumen dan pola acu (''template'') bukan aplikasi, tetapi bergantung pada kenyataan bahwa makro di dalam dokumen Microsoft Word merupakan satu bentuk kode tereksekusi. |

|||

Saat ini, cacing biasanya ditulis untuk untuk sistem operasi Windows, walaupun sejumlah kecil juga ditulis untuk sistem [[Linux]] dan Unix. Cacing yang dibuat sekarang bekerja dengan cara dasar yang sama seperti Cacing Internet 1988: memindai komputer dengan jejaring yang rawan, membobol komputer tersebut untuk menggandakan dirinya sendiri. |

|||

== Penyelubungan: trojan, rootkit dan backdoor == |

|||

{{main|Trojan horse|Rootkit|Backdoor}} |

|||

Perangkat perusak hanya dapat mencapai tujuannya sewaktu komputer tidak ditutup mati, atau tidak dihapus oleh pengguna atau pengurus komputer. Penyelubungan juga dapat membantu pemasangan perangkat perusak. Bila program berniat jahat menyamar sebagai sesuatu yang diinginkan dan tidak berbahaya, pengguna dapat dicobai untuk memasangnya tanpa mengetahui apa yang dilakukannya. Inilah cara penyeludupan 'trojan'. |

|||

Secara umum, trojan adalah perangkat lunak yang mengundang pengguna untuk menjalankannya dan menyembunyikan muatan yang berniat jahat atau destruktif. Muatan dapat memengaruhi sistem secara langsung dan dapat mengakibatkan banyak efek yang tidak dikehendaki, misalnya menghapus berkas-berkas pengguna atau memasang komponen yang tidak dikehendaki atau jahat secara berlanjut. Trojan yang dikenal sebagai virus penetes (''dropper'') digunakan untuk memulai wabah cacing komputer, dengan memasukkan cacing ke dalam jejaring setempat pengguna (''users' local networks''). |

|||

''Malware'' kadang-kadang digunakan secara luas terhadap situs web pemerintah atau perusahaan untuk mengumpulkan informasi yang dijaga,<ref>{{Cite web|url=https://news.softpedia.com/news/MiniDuke-Malware-Used-Against-European-Government-Organizations-333006.shtml|title=MiniDuke Malware Used Against European Government Organizations|last=Kovacs|first=Eduard|website=softpedia|language=english|access-date=2020-07-07}}</ref> atau untuk mengganggu operasi mereka secara umum. Namun, malware dapat digunakan melawan individu untuk mendapatkan informasi seperti nomor identifikasi pribadi atau detail, nomor bank atau [[kartu kredit]], dan [[kata sandi]]. |

|||

Salah satu cara penyebaran aplikasi pengintai yang paling umum adalah sebagai trojan, dibungkus dengan perangkat lunak yang diinginkan yang diunduh oleh pengguna dari Internet. Jika pengguna memasang perangkat lunak ini, aplikasi pengintai juga akan dipasang secara siluman. Penulis aplikasi pengintai yang berusaha bertindak seperti cara yang sah mungkin memasukkan [[EULA|perjanjian hak izin pengguna akhir]] (''end-user license agreement'') (EULA) yang menyatakan tingkah laku aplikasi pengintai dalam istilah yang longgar, biasanya tidak dibaca atau dipahami oleh pengguna. |

|||

Program yang dirancang untuk memantau penelusuran web pengguna, menampilkan [[iklan yang tidak diminta]], atau mengalihkan pendapatan [[pemasaran afiliasi]] disebut [[perangkat pengintai]]. Program perangkat pengintai tidak menyebar seperti virus; sebaliknya mereka umumnya dipasang dengan memanfaatkan celah keamanan. Mereka juga bisa disembunyikan dan dikemas bersama dengan perangkat lunak yang diinstal pengguna yang tidak terkait.<ref>{{Cite web|url=https://oit.ncsu.edu/it-security/p2p/|title=Peer-to-Peer (P2P) File Sharing – Office of Information Technology|language=en-US|access-date=2020-07-07}}</ref> Rootkit Sony BMG dimaksudkan untuk mencegah penyalinan ilegal; tetapi juga melaporkan kebiasaan mendengarkan pengguna, dan secara tidak sengaja menciptakan kerentanan keamanan tambahan. |

|||

Sesudah perangkat perusak terpasang pada suatu sistem, perangkat tersebut harus tetap tersembunyi untuk menghindari pelacakan dan pembasmian. Cara ini sama apabila penyerang manusia memecah masuk ke dalam komputer secara langsung. Teknik yang dikenal sebagai rootkit memperbolehkan penyelubungan ini. Caranya, mengubah sistem operasi induk (''host operating system'') supaya perangkat perusak selalu tersembunyi dari pengguna. Rootkit dapat mencegah proses berbahaya untuk tidak terlihat dalam daftar proses sistem, atau menyimpan berkas-berkas untuk tidak bisa dibaca. Pada awalnya, rootkit dipasang oleh penyerang manusia pada sistem Unix di mana penyerang telah mendapatkan akses pengurus (''administrator (root) access''). Saat ini, istilah ini biasanya digunakan bagi langkah utama penyelubungan dalam perangkat lunak berniat jahat. |

|||

''Malware'' dapat menyerang berkas yang dimiliki seseorang dan melakukan duplikasi diri, sehingga merusak sistem kerja hardisk dan software, mengambil data, serta merusak sistem operasi pada PC target. ''Malware'' bisa berupa software atau kode yang kemudian menyamar menjadi user dan menjalankan sistem tanpa persetujuan. Perangkat lunak ini merusak dengan cara menggambarkan program atau mematikannya. Malware yang ganas bahkan dapat mematikan antivirus yang terpasang pada sistem komputer.<ref>{{Cite news|last=Efendi|first=Ahmad|date=29 April 2020|title=Pengertian Malware, Spyware dan Adware Serta Perbedaannya|url=https://tirto.id/pengertian-malware-spyware-dan-adware-serta-perbedaannya-ffkH|work=[[Tirto|Tirto.id]]|access-date=6 Desember 2021|language=id}}</ref> |

|||

Beberapa perangkat perusak berisi langkah tindakan untuk mempertahankan dirinya dari pembongkaran: bukan sekadar menyembunyikan dirinya sendiri, tetapi untuk mencoba menghalaukan peniadaannya. Contoh awal kelakuan seperti ini tertera dalam kisah "Jargon File" (takarir [''glossary''] bahasa gaul [[peretas]]), mengenai sepasang perangkat lunak yang menginfeksi sistem pembagian waktu (''timesharing'') CP-V Xerox: |

|||

== ''Malware'' Menular == |

|||

:Setiap tugas-siluman bertugas untuk melacak perangkat perusak lainnya yang telah terbunuh, dan akan memulai menyalin perangkat lunak yang baru saja dihentikan dalam beberapa milidetik. Satu-satunya cara untuk membunuh kedua perangkat lunak hantu adalah untuk membunuh keduanya secara serentak (sangat sulit) atau dengan sengaja memacetkan sistem.<ref>[http://catb.org/jargon/html/meaning-of-hack.html Catb.org]</ref> |

|||

{{main|Virus komputer|Cacing komputer}}Jenis ''malware'', virus, dan worm yang paling terkenal, dikenal dengan cara penyebarannya, daripada jenis perilaku tertentu. Virus komputer adalah perangkat lunak yang menanamkan dirinya dalam beberapa perangkat lunak yang dapat di[[Executable|eksekusi]] lainnya (termasuk sistem operasi itu sendiri) pada sistem target tanpa sepengetahuan dan persetujuan pengguna dan ketika dijalankan, virus tersebut menyebar ke executable lainnya. Di sisi lain, worm adalah perangkat lunak ''malware'' yang berdiri sendiri yang secara ''aktif'' mentransmisikan dirinya melalui [[Jaringan komputer|jaringan]] untuk menginfeksi komputer lain. Definisi-definisi ini mengarah pada pengamatan bahwa virus mengharuskan pengguna untuk menjalankan perangkat lunak yang terinfeksi atau sistem operasi untuk penyebaran virus, sedangkan worm menyebar sendiri.<ref>{{Cite web|url=https://www.britannica.com/technology/computer-virus|title=Computer virus|website=Encyclopedia Britannica|language=en|access-date=2020-07-07}}</ref> |

|||

== Penyembunyian == |

|||

Teknik yang sama digunakan oleh beberapa perangkat perusak modern, di mana perangkat perusak memulai sejumlah proses yang memantau dan memulihkan satu dengan yang lain dengan seperlunya. |

|||

Kategori-kategori ini tidak saling eksklusif, jadi ''malware'' dapat menggunakan banyak teknik.<ref>{{Cite web|url=https://techacute.com/malware-information-privacy/|title=All about Malware and Information Privacy|date=2014-08-31|website=TechAcute|language=en-US|access-date=2020-07-07}}</ref> Bagian ini hanya berlaku untuk ''malware'' yang dirancang untuk beroperasi tanpa terdeteksi, bukan sabotase dan perangkat pemeras. |

|||

=== Virus === |

|||

Pintu belakang merupakan satu cara untuk melewati langkah-langkah penyahihan biasa (''normal authentication procedures''). Apabila sistem telah menjadi rawan (melalui salah satu cara di atas, atau dengan cara yang lain), satu atau lebih dari satu pintu belakang mungkin akan dipasang, secara beruntun. Pintu belakang juga dapat dipasang sebelum perangkat perusak dipasang, supaya penyerang komputer bisa masuk. |

|||

Virus komputer adalah perangkat lunak yang biasanya disembunyikan di dalam program lain yang tampaknya tidak berbahaya yang dapat menghasilkan salinan dirinya sendiri dan memasukkannya ke dalam program atau berkas lain, dan yang biasanya melakukan tindakan berbahaya (seperti menghancurkan data).<ref>{{Cite web|url=https://kb.iu.edu/d/aehm|title=About viruses, worms, and Trojan horses|website=kb.iu.edu|access-date=2020-07-07}}</ref> Contohnya adalah infeksi PE, suatu teknik, yang biasanya digunakan untuk menyebarkan ''malware'', yang memasukkan data tambahan atau [[Executable code|kode yang dieksekusi]] ke dalam [[Portable executable|file PE]].<ref>{{Cite book|url=https://books.google.com/books?id=XE-ddYF6uhYC&pg=PT204|title=The Art of Computer Virus Research and Defense: ART COMP VIRUS RES DEFENSE _p1|last=Szor|first=Peter|date=2005-02-03|publisher=Pearson Education|isbn=978-0-672-33390-3|language=en}}</ref> |

|||

=== Penguncian layar perangkat pemeras === |

|||

Ada banyak pendapat yang menyangka bahwa pengilang komputer memasang sedia pintu belakang pada sistem mereka untuk menyediakan dukungan teknis bagi pelanggan, tetapi hal ini tidak pernah terbukti dengan yakin. Para perengkah (''crackers'') biasanya menggunakan pintu belakang untuk mendapatkan akses jauh (''remote access'') pada komputer, dengan sementara mencoba untuk tetap menyembunyikan dirinya dari pemeriksaan sederhana. Untuk memasang pintu belakang para perengkah dapat menggunakan trojan, cacing komputer, atau cara-cara lain. |

|||

'Kunci-layar', atau pengunci layar adalah jenis perangkat pemeras “polisi siber” yang memblokir layar pada Windows atau perangkat Android dengan tuduhan palsu dalam memanen konten ilegal, mencoba menakut-nakuti korban agar membayar biaya.<ref>{{cite web|url=https://www.welivesecurity.com/wp-content/uploads/2016/02/Rise_of_Android_Ransomware.pdf|title=Rise of Android Ransomware, research|publisher=[[ESET]]}}</ref> Jisut dan SLocker lebih memengaruhi perangkat Android daripada layar kunci lainnya, dengan Jisut membuat hampir 60 persen dari semua deteksi perangkat pemeras Android.<ref>{{cite web|url=https://www.malwarebytes.com/pdf/white-papers/stateofmalware.pdf|title=State of Malware, research|publisher=[[Malwarebytes]]}}</ref> |

|||

=== ''Trojan horse'' === |

|||

== Perangkat perusak bertujuan keuntungan: aplikasi pengintai, jaringan-mayat, perekam ketikan dan pemutar-nomor == |

|||

''Trojan horse'' merupakan perangkat lunak yang fungsinya untuk merusak. Istilah ini berasal dari kisah [[Yunani Kuno]] mengenai [[kuda Troya]] yang digunakan untuk menyerbu kota [[Troya]] secara diam-diam.<ref>{{Cite web|title=Trojan Horse Definition|url=https://techterms.com/definition/trojanhorse|website=techterms.com|access-date=2020-07-07}}</ref><ref>{{Cite web|date=2017-07-05|title=Trojan Horse: [coined By MIT-hacker-turned-NSA-spook Dan Edwards] N.|url=http://www.anvari.org/fortune/Miscellaneous_Collections/291162_trojan-horse-coined-by-mit-hacker-turned-nsa-spook-dan-edwards-n.html|website=web.archive.org|access-date=2020-07-07|archive-date=2017-07-05|archive-url=https://web.archive.org/web/20170705103553/http://www.anvari.org/fortune/Miscellaneous_Collections/291162_trojan-horse-coined-by-mit-hacker-turned-nsa-spook-dan-edwards-n.html|dead-url=unfit}}</ref> Virus ini merupakan sejenis ''malware'' yang berpura-pura untuk menjadi perangkat lunak lain. ''Trojan horse'' muncul seperti perangkat lunak biasa dan akan meminta izin akses perangkat. ''Trojan horse'' biasa digunakan untuk mengambil data-data penting dari korban. Selain itu, pelaku yang mengirimkan virus bisa mengintai komputer korbannya. Risiko yang paling parah adalah pengirim virus bisa mendapatkan akses ''backdoor'' komputer korbannya.<ref>{{Cite news|last=Suharlim|first=Lukita|date=21 September 2021|title=7 Fakta Virus Trojan Horse, Merusak Komputer dari Dalam|url=https://www.idntimes.com/tech/trend/lukita-surhalim/fakta-virus-trojan-horse/2|work=IDN Times|access-date=6 Desember 2021}}</ref> |

|||

{{main|Spyware|Keylogger|Dialer}} |

|||

Pada tahun 1980-an dan 1990-an, perangkat perusak biasanya diremehkan sebagai bentuk pencontengan atau lelucon nakal belaka. Baru-baru ini, sebagian besar perangkat perusak telah ditulis dengan tujuan keuangan atau keuntungan. Ini boleh dianggap bahwa penulis perangkat perusak memilih untuk mendapatkan uang dari hak kendali mereka terhadap sistem yang terinfeksi: menyalahgunakan hak kendali mereka untuk memperoleh pendapatan. |

|||

=== Rootkit === |

|||

Aplikasi pengintai dibuat secara dagangan bertujuan untuk mengumpulkan informasi tentang pengguna komputer, menampilkan [[Pop-up ad|iklan sembul sendiri]] (''pop-up ad''), atau mengubah tingkah laku penjelajah web demi keuntungan pencipta perangkat tersebut. Misalnya, beberapa aplikasi pengintai mengalihkan hasil dari mesin pencari pada iklan-iklan yang dibayari (''paid advertisement''). Contoh lain yang sering dikenal sebagai 'perangkat pencuri (''stealware'')' oleh media, menulis tindih (''overwrite'') kode pemasaran berkait supaya pendapatan disalurkan kepada pencipta aplikasi pengintai dan bukan penerima sepatutnya. |

|||

Setelah perangkat lunak berbahaya diinstal pada suatu sistem, penting bahwa perangkat lunak itu tetap disembunyikan, untuk menghindari deteksi. Paket perangkat lunak yang dikenal sebagai ''[[rootkit]]'' memungkinkan penyembunyian ini, dengan memodifikasi sistem operasi host sehingga ''malware'' disembunyikan dari pengguna. Rootkit dapat mencegah [[Proses (komputasi)|proses]] berbahaya agar tidak terlihat dalam daftar proses sistem, atau menjaga berkasnya agar tidak terbaca.<ref>{{Cite web|url=https://www.us-cert.gov/ncas/tips/ST06-001|title=Understanding Hidden Threats: Rootkits and Botnets {{!}} CISA|website=www.us-cert.gov|access-date=2020-07-07}}</ref> |

|||

=== Penghindaran === |

|||

Aplikasi pengintai kadang kala dipasang sebagai salah satu bentuk trojan. Perbedaannya, para pencipta metampakkan diri mereka secara terbuka sebagai perniagaan. Misalnya, menjual ruang periklanan (''advertising space'') pada iklan sembul sendiri yang dibuat oleh perangkat perusak. Kebanyakan perangkat lunak seperti ini menampilkan perjanjian hak izin pengguna akhir (EULA) kepada pengguna yang kononnya melindungi pencipta dari pendakwaan di bawah undang-undang pencemar komputer. Namun, EULA milik aplikasi pengintai tidak pernah ditegakkan dalam pengadilan. |

|||

Sejak awal 2015, sebagian besar ''malware'' telah memanfaatkan kombinasi banyak teknik yang dirancang untuk menghindari deteksi dan analisis.<ref>{{Cite web|url=https://www.helpnetsecurity.com/2015/04/22/evasive-malware-goes-mainstream/|title=Evasive malware goes mainstream|date=2015-04-22|website=Help Net Security|language=en-US|access-date=2020-07-09}}</ref> Dari yang lebih umum, hingga yang paling tidak umum: |

|||

# Penghindaran analisis dan deteksi dengan [[Sidik jari (komputasi)|sidik jari]] lingkungan ketika dieksekusi.<ref>{{Cite web|url=https://dl.acm.org/doi/abs/10.5555/2671225.2671244|title=Barecloud {{!}} Proceedings of the 23rd USENIX conference on Security Symposium|website=dl.acm.org|language=EN|access-date=2020-07-09}}</ref> |

|||

Satu cara lain pencipta perangkat perusak mendapatkan keuntungan dari infeksi mereka adalah untuk menggunakan komputer yang diinfeksi mereka untuk melakukan tugas-tugas bagi pencipta perangkat tersebut. Komputer yang terinfeksi ini digunakan sebagai [[open proxy|wakil terbuka]] (''open proxy'') untuk mengirimkan [[spam|pesan sampah]] (''spam''). Dengan menggunakan komputer yang diinfeksi, jati diri pengirim pesan sampah tidak dapat dikenali, melindungi mereka dari pendakwaan. Pengirim pesan sampah turut menggunakan komputer pribadi yang diinfeksi untuk menyasar lembaga pencegah pesan sampah dengan serangan nafi layanan tersebar. |

|||

# Metode deteksi alat otomatis yang membingungkan. Ini memungkinkan ''malware'' untuk menghindari deteksi oleh teknologi seperti perangkat lunak antivirus berbasis tanda tangan dengan mengubah peladen yang digunakan oleh ''malware''.<ref>{{Cite web|url=https://www.tripwire.com/state-of-security/security-data-protection/the-four-most-common-evasive-techniques-used-by-malware/|title=The Four Most Common Evasive Techniques Used by Malware|date=2015-04-28|website=The State of Security|language=en-US|access-date=2020-07-09}}</ref> |

|||

# Penghindaran berbasis waktu. Ini adalah ketika ''malware'' berjalan pada waktu-waktu tertentu atau mengikuti tindakan tertentu yang diambil oleh pengguna, sehingga dieksekusi selama periode rentan tertentu, seperti selama proses [[Pengebutan|but]], sambil tetap tidak aktif selama sisa waktu. |

|||

# [[Kebingungan (perangkat lunak)|Mengaburkan]] data internal sehingga alat otomatis tidak mendeteksi ''malware''.<ref>{{Cite journal|last=|first=|date=|title=Young, Adam; Yung, Moti (1997). "Deniable Password Snatching: On the Possibility of Evasive Electronic Espionage". Symp. on Security and Privacy.|url=https://en.wiki-indonesia.club/wiki/Special:BookSources/0-8186-7828-3|journal=Wikipedia|language=en|volume=|issue=|pages=|doi=}}</ref> |

|||

Teknik yang semakin umum (2015) adalah perangkat lunak beriklan yang menggunakan sertifikat curian untuk menonaktifkan perlindungan ''anti-malware'' dan virus; solusi teknis tersedia untuk menangani perangkat lunak beriklan.<ref name="Casey">{{cite web|url=https://www.yahoo.com/tech/s/latest-adware-disables-antivirus-software-152920421.html|title=Latest adware disables antivirus software|last1=Casey|first1=Henry T.|authorlink1=Henry T. Casey|date=25 November 2015|work=Tom's Guide|publisher=[[Yahoo.com]]|accessdate=25 November 2015}}</ref> |

|||

Untuk menyelaraskan kegiatan komputer-komputer yang terinfeksi, para penyerang menggunakan sistem penyelaras yang dikenal sebagai jaringan-mayat (''zombie network/botnet''). Di dalam sebuah jaringan-mayat, perangkat perusak memasuk-sesi (''log-in'') ke dalam saluran [[IRC|Saling Bual Internet]] (''Internet Relay Chat'') atau sistem obrol (''chat'') yang lain. Penyerang kemudian dapat memberikan petunjuk pada semua sistem yang terinfeksi secara serentak. Jaringan-mayat juga dapat digunakan untuk menyalurkan perangkat perusak yang sudah dimutakhirkan pada sistem yang terinfeksi, supaya tetap kebal terhadap perangkat lunak pencegah virus atau langkah-langkah keamanan lainnya. |

|||

Saat ini, salah satu cara penggelapan yang paling canggih dan tersembunyi adalah dengan menggunakan teknik menyembunyikan informasi, yaitu ''[[stegomalware]]''. Sebuah survei tentang ''stegomalware'' diterbitkan oleh Cabaj et al. pada tahun 2018.<ref>{{Cite journal|last=Cabaj|first=Krzysztof|last2=Caviglione|first2=Luca|last3=Mazurczyk|first3=Wojciech|last4=Wendzel|first4=Steffen|last5=Woodward|first5=Alan|last6=Zander|first6=Sebastian|date=2018-05|title=The New Threats of Information Hiding: The Road Ahead|url=https://ieeexplore.ieee.org/document/8378979/|journal=IT Professional|volume=20|issue=3|pages=31–39|doi=10.1109/MITP.2018.032501746|issn=1941-045X}}</ref> |

|||

Pencipta perangkat perusak juga dapat memperoleh keuntungan dengan mencuri informasi yang peka. Beberapa perangkat lunak memasang perekam ketikan (''keylogger''), yang menangkap ketikan saat pengguna mengetik [[kata sandi]], nomor [[kartu kredit]] atau informasi lain yang dapat dibobol. Kemudian, informasi yang didapati ini dikirim ke pencipta perangkat perusak secara otomatis, sehingga penipuan kartu kredit dan pencurian lainnya dapat dilaksanakan. Demikian pula, perangkat perusak juga dapat menyalin kunci [[cakram padat]] atau kata sandi untuk [[permainan daring]] (''online games''). Hal ini memungkinkan pencipta untuk mencuri rekening atau barang-barang maya (''virtual items''). |

|||

== Kerentanan == |

|||

Satu cara lain untuk mencuri uang dari komputer yang terinfeksi adalah untuk mengambil alih modem [[dial-up|putar-nomor]] (''dial-up'') dan memutar-nomor panggilan yang mahal. Pemutar-nomor (''dialer'') atau pemutar-nomor yang cabul (''porn dialer'') memutar-nomor panggilan berbiaya tinggi (''premium-rate'') seperti "nomor 900" di A.S. dan meninggalkan sambungan terbuka, menagih biaya sambungan kepada pengguna yang terinfeksi. |

|||

* Dalam konteks ini, dan secara keseluruhan, apa yang disebut "sistem" yang diserang dapat berupa apa saja dari satu aplikasi, melalui komputer lengkap dan sistem operasi, hingga [[Jaringan komputer|jaringan]] besar. |

|||

== Perangkat perusak yang mencuri data == |

|||

* Berbagai faktor membuat sistem lebih rentan terhadap ''malware'': |

|||

Perangkat perusak yang mencuri data adalah ancaman jejaring yang melepaskan informasi pribadi dan informasi milik perorangan (''proprietary information'') untuk mendapatkan uang dari data yang tercuri, yaitu melalui penggunaan langsung atau penyebaran gelap. Ancaman keamanan isi kandungan yang terlingkup dalam istilah umum (''umbrella term'') ini mencakup perekam ketikan, pencakar layar (''screen scraper''), aplikasi pengintai, perangkat iklan, pintu belakang dan jaringan-mayat. Istilah ini tidak merujuk kepada kegiatan-kegiatan seperti pengiriman pesan sampah, [[pengelabuan]] (''phishing''), peracunan [[DNS]], penyalahgunaan [[SEO]], dll. Namun, saat ancaman-ancaman ini terdapat dari pengunduhan berkas atau pemasangan langsung – seperti banyak serangan lainnya yang bersasaran ganda – berkas yang bertindak sebagai perantara bagi informasi wakil (''proxy information''), digolongkan sebagai perangkat perusak yang mencuri data. |

|||

=== Kecacatan keamanan dalam perangkat lunak === |

|||

== Ciri-ciri perangkat perusak yang mencuri data == |

|||

''Malware'' mengeksploitasi kecacatan keamanan (bug keamanan atau kerentanan)<ref>{{Cite web|last=Florene|first=Ursula|date=14 Mei 2017|title=Dunia Terancam Virus Pengunci Data|url=https://www.rappler.com/world/bahasa-indonesia/169808-dunia-terancam-virus-pengunci-data/|website=Rappler|access-date=6 Desember 2021}}</ref> dalam desain sistem operasi, dalam aplikasi (seperti browser, mis. Versi Microsoft [[Internet Explorer]] yang didukung oleh [[Windows XP]]),<ref>{{cite web|date=November 2012|title=Global Web Browser... Security Trends|url=http://www.kaspersky.com/images/Kaspersky_Report_Browser_Usage_ENG_Final.pdf|publisher=Kaspersky lab}}</ref> atau dalam versi plugin peramban yang rentan seperti [[Adobe Flash Player#keamanan|Adobe Flash Player]], [[Adobe Acrobat#keamanan|Adobe Acrobat atau Reader]], atau Java SE.<ref>{{Cite web|url=https://www.zdnet.com/article/kaspersky-12-different-vulnerabilities-detected-on-every-pc/|title=Kaspersky: 12 different vulnerabilities detected on every PC|last=Danchev|first=Dancho|website=ZDNet|language=en|access-date=2020-07-07}}</ref> Kadang-kadang bahkan menginstal versi baru dari plugin semacam itu tidak secara otomatis menghapus instalasi versi lama. Saran keamanan dari penyedia [[Plug-in (komputasi)|plug-in]] mengumumkan pembaruan terkait keamanan.<ref>{{Cite web|url=https://helpx.adobe.com/security.html|title=Adobe Security Bulletins and Advisories|website=helpx.adobe.com|access-date=2020-07-07}}</ref> Kerentanan umum diberikan [[Kerentanan dan Eksposur Umum|ID CVE]] dan terdaftar dalam [[Basis Data Kerentanan Nasional]] AS. [[Secunia#PSI|Secunia PSI]]<ref>{{Cite web|url=https://www.pcmag.com/archive/secunia-personal-software-inspector-30-299966|title=Secunia Personal Software Inspector 3.0|website=PCMAG|language=en|access-date=2020-07-07}}</ref> adalah contoh perangkat lunak, gratis untuk penggunaan pribadi, yang akan memeriksa PC untuk perangkat lunak kedaluwarsa yang rentan, dan berupaya memperbaruinya. |

|||

Tidak meninggalkan jejak apa pun |

|||

* Perangkat perusak seperti ini biasanya diletakkan di [[Tembolok (komputer)|memori singgahan]] (''cache'') yang dikosongkan secara berkala. |

|||

* Dapat dipasang melalui metode ‘pengunduhan tanpa pengetahuan pengguna’ (''drive-by download''). |

|||

* Perangkat perusak seperti ini dan situs web yang menginduk (''host'') perangkat perusak tersebut biasanya hidup sementara atau berupa tipuan. |

|||

Seringkali berubah dan bertambah fungsinya |

|||

* Hal ini mempersulit perangkat lunak pencegah virus untuk melacak sifat muatan (''payload'') terakhir karena rangkaian unsur-unsur perangkat perusak berubah terus-menerus. |

|||

* Perangkat perusak seperti ini menggunakan aras [[Enkripsi|penyandian aman]] berkas ganda (''multiple file encryption levels''). |

|||

Menghalangi Sistem Pelacak Penerobosan (''Intrusion Detection Systems'' [IDS]) sesudah pemasangan yang berhasil |

|||

* Tidak ada keanehan dengan jaringan yang dapat dilihat. |

|||

* Perangkat perusak seperti ini bersembunyi di dalam lalu lintas web. |

|||

* Lebih siluman dalam pemakaian lalu lintas dan sumber daya. |

|||

Menghalangi penyandian aman cakram (''disk encryption'') |

|||

* Data dicuri sewaktu pengawasandian aman (''decryption'') dan penayangan. |

|||

* Perangkat perusak seperti ini dapat merekam ketikan, kata sandi dan [[cuplikan layar]] (''screenshot''). |

|||

Menghalangi Pencegahan Hilangnya Data (''Data Loss Prevention'' [DLP]) |

|||

* Hal ini menyebabkan pelindung data untuk tidak berjalan dengan lancar dan mengakibatkan ketidaksempurnaan dalam pengaitkataan (''tagging'') [[metadata]], tidak semuanya dikaitkatakan. |

|||

* Pengacau dapat menggunakan penyandian aman untuk memangkal (''port'') data. |

|||

=== Desain tidak aman atau kesalahan pengguna === |

|||

== Contoh-contoh perangkat perusak yang mencuri data == |

|||

PC generasi awal harus di[[Pengebutan|but]] dari [[cakram flopi]]. Ketika built-in hard drive menjadi umum, [[sistem operasi]] biasanya dimulai dari mereka, tetapi dimungkinkan untuk boot dari [[perangkat boot]] lain jika tersedia, seperti cakram flopi, [[CD-ROM]], DVD-ROM, [[Diska lepas USB|kandar kilas USB]] atau jaringan. Adalah umum untuk mengonfigurasi komputer untuk melakukan booting dari salah satu perangkat ini jika tersedia. Biasanya tidak ada yang tersedia; pengguna akan dengan sengaja memasukkan, misalnya, CD ke optik drive untuk mem-boot komputer dengan cara khusus, misalnya, untuk menginstal sistem operasi. Bahkan tanpa booting, komputer dapat dikonfigurasikan untuk menjalankan perangkat lunak pada beberapa media segera setelah tersedia, mis. untuk autorun CD atau perangkat USB saat dimasukkan. |

|||

* Bancos: pencuri informasi yang menunggu pengguna untuk membuka situs perbankan lalu mengalihkan halaman situs bank yang asli ke yang palsu untuk mencuri informasi yang peka. |

|||

* Gator: aplikasi pengintai yang memantau kebiasaan penjelajahan web dengan rahasia dan mengirim data tersebut ke server untuk diteliti. Kemudian, menayangkan iklan sembul sendiri yang ditargetkan (''targeted pop-up ads''). |

|||

* LegMir: aplikasi pengintai yang mencuri informasi pribadi seperti nama akun dan kata sandi yang terkait dengan permainan daring. |

|||

* Qhost: trojan yang mengubah berkas hosts supaya data dapat dialihkan ke server DNS yang berbeda sewaktu situs perbankan dibuka. Kemudian, halaman masuk-sesi yang palsu terbuka untuk mencuri informasi masuk-sesi dari [[lembaga keuangan]]. |

|||

Bentuk infeksi ini sebagian besar dapat dihindari dengan memasang komputer secara default untuk [[Pengebutan|mengebut]] dari hard drive internal, jika tersedia, dan tidak melakukan autorun dari perangkat. But yang disengaja dari perangkat lain selalu dimungkinkan dengan menekan tombol tertentu saat boot. |

|||

== Kasus pencurian data oleh perangkat perusak == |

|||

* Albert Gonzalez pernah dituduh karena mendalangi persekongkolan yang menggunakan perangkat perusak untuk mencuri dan menjual lebih dari 170 juta nomor kartu kredit pada tahun 2006 dan 2007 – penipuan komputer terbesar dalam sejarah. Perusahaan yang disasarkan adalah BJ’s Wholesale Club, TJX, DSW Shoe, OfficeMax, Barnes & Noble, Boston Market, Sports Authority dan Forever 21.<ref>{{en}} [http://www.usdoj.gov/usao/ma/Press%20Office%20-%20Press%20Release%20Files/IDTheft/Gonzalez,%20Albert%20-%20Indictment%20080508.pdf]</ref> |

|||

* Ada sebuah trojan yang pernah mencuri lebih dari 1,6 juta simpanan data yang dimiliki oleh ribuan orang dari layanan cari kerja (''job search service'') Monster Worldwide Inc. Data yang tercuri tersebut disalahgunakan oleh penjahat maya (''cybercriminals'') untuk membuat surel pengelabuan berisi perangkat perusak tambahan yang disasarkan pada komputer pribadi melalui para pengguna Monster.com.<ref>Keizer, Gregg (2007) Monster.com data theft may be bigger from http://www.pcworld.com/article/136154/monstercom_data_theft_may_be_bigger.html</ref> |

|||

* Para pelanggan Hannaford Bros. Co, [[pasar swalayan]] [[waralaba]] yang berpangkal di [[Maine]], pernah menjadi korban dari pelanggaran keamanan data yang melibatkan 4,2 juta kartu debit dan kredit berkemungkinan terbocor. Perusahaan ini telah terkena beberapa gugatan perwakilan kelompok (''class-action lawsuit'').<ref>Vijayan, Jaikumar (2008) Hannaford hit by class-action lawsuits in wake of data breach disclosure from http://www.computerworld.com/action/article.do?command=viewArticleBasic&articleId=9070281</ref> |

|||

* Trojan Torpig pernah membocorkan dan mencuri informasi masuk-sesi dari sekitar 250.000 rekening bank daring maupun kartu kredit dan debit. Informasi lainnya seperti surel dan akun [[FTP]] dari beberapa situs web juga pernah dibocorkan dan dicuri.<ref>BBC News: Trojan virus steals banking info http://news.bbc.co.uk/2/hi/technology/7701227.stm</ref> |

|||

Perangkat lunak surel yang lebih lama akan secara otomatis membuka [[surel HTML]] yang berisi kode [[JavaScript]] yang berpotensi berbahaya. Pengguna juga dapat melakukan lampiran surel berbahaya yang disamarkan. ''Laporan Investigasi Pelanggaran Data'' 2018 oleh [[Verizon]], yang dikutip oleh [[CSO Online]], menyatakan bahwa surel adalah metode utama pengiriman ''malware'', mencakup 92% dari pengiriman ''malware'' di seluruh dunia.<ref>https://enterprise.verizon.com/resources/reports/DBIR_2018_Report.pdf</ref> |

|||

== Keringkihan terhadap perangkat perusak == |

|||

Dalam maksud ini, ‘sistem’ yang sedang diserang dapat berupa dalam berbagai bentuk, misalnya komputer tunggal (''single computer'') dan sistem operasi, jejaring atau sebuah aplikasi. |

|||

== Sejarah virus dan worm == |

|||

Ada beberapa ciri yang memengaruhi keringkihan terhadap perangkat perusak: |

|||

Sebelum akses [[Internet]] meluas, virus menyebar di komputer pribadi dengan menginfeksi program yang dapat dijalankan atau [[sektor but]] cakram flopi. Dengan memasukkan salinan dirinya ke dalam instruksi [[kode mesin]] dalam program-program ini atau sektor but, virus menyebabkan dirinya dijalankan setiap kali program dijalankan atau cakram dibut. Virus komputer awal ditulis untuk [[Apple II]] dan [[Macintosh]], tetapi mereka menjadi lebih luas dengan dominasi [[IBM Personal Computer|IBM PC]] dan sistem [[MS-DOS]]. Virus PC IBM pertama di "wild" adalah virus [[sektor but]] yang dijuluki [[Brain (virus komputer)|(c) Brain]],<ref>{{Cite web|url=https://www.lifewire.com/boot-sector-virus-repair-153282|title=How to Deal With Boot Sector Viruses|last=LinkedIn|website=Lifewire|language=en|access-date=2020-07-07}}</ref> yang dibuat pada 1986 oleh saudara Farooq Alvi di Pakistan.<ref>{{Cite journal|last=|first=|date=|title=The first PC virus is credited to two brothers, Basit Farooq Alvi and Amjad Farooq Alvi, from Pakistan|url=https://en.wiki-indonesia.club/wiki/Special:BookSources/978-1-4200-4620-5|journal=Wikipedia|language=en|volume=|issue=|pages=|doi=}}</ref> |

|||

* Keseragaman (''Homogeneity'') – Misalnya, ketika semua komputer dalam jejaring berjalan dengan sistem operasi yang sama, komputer yang menggunakan sistem operasi tersebut dapat dibobol. |

|||

* Kecacatan – perangkat perusak mendayagunakan kecacatan dalam reka bentuk sistem operasi (''OS design''). |

|||

* Kode yang tidak disahkan (''Unconfirmed code'') – kode dari cakram liuk, [[CD-ROM]], atau peranti [[USB]] (''USB device'') mungkin dapat dilaksanakan tanpa persetujuan pengguna. |

|||

* Pengguna lewah keistimewaan (''Over-privileged users'') – beberapa sistem memperbolehkan pengguna untuk mengubahsuai susunan rangkaian dalaman (''internal structures''). |

|||

* Kode lewah keistimewaan (''Over-privileged code'') – beberapa sistem memperbolehkan kode yang dilaksanakan oleh pengguna, untuk dapat membuka segala hak pengguna tersebut. |

|||

Worm pertama, program infeksi yang ditularkan melalui jaringan, tidak berasal dari komputer pribadi, tetapi pada sistem Unix multitasking. Sebuah worm dapat menggandakan dirinya dengan memanfaatkan jaringan (LAN/WAN/Internet) tanpa perlu campur tangan dari user itu sendiri. Worm memanfaatkan celah keamanaan yang memang terbuka atau lebih dikenal dengan sebutan ''vulnerability''.<ref>{{Cite web|last=Dinas Komunikasi dan Informatika Pemerintah Provinsi Jawa Timur|date=4 Agustus 2016|title=Mengenal Malware, Si Perusak Sistem Komputer|url=http://kominfo.jatimprov.go.id/read/laporan-utama/mengenal-malware-si-perusak-sistem-komputer|website=Dinas Komunikasi dan Informatika Pemerintah Provinsi Jawa Timur|access-date=6 Desember 2021}}</ref> Worm pertama yang terkenal adalah Worm Internet tahun 1988, yang menginfeksi sistem [[SunOS]] dan [[VAX]] [[Berkeley Software Distribution|BSD]]. Tidak seperti virus, worm ini tidak memasukkan dirinya ke dalam program lain. Sebaliknya, ia mengeksploitasi celah keamanan (kerentanan) dalam program peladen jaringan dan mulai berjalan sendiri sebagai proses terpisah.<ref>{{Cite web|url=https://antivirus.comodo.com/blog/computer-safety/short-history-computer-viruses/|title=A Short History of Computer Viruses|date=2014-09-04|website=Comodo Antivirus Blogs {{!}} Anti-Virus Software Updates|language=en-us|access-date=2020-07-07}}</ref> Perilaku yang sama juga digunakan oleh worm saat ini.<ref>{{Cite web|url=https://securityboulevard.com/2018/05/cryptomining-worm-massminer-exploits-multiple-vulnerabilities/|title=Cryptomining Worm MassMiner Exploits Multiple Vulnerabilities|last=May 2|first=Lucian Constantin on|last2=2018|date=2018-05-02|website=Security Boulevard|language=en-US|access-date=2020-07-07}}</ref> |

|||

Penyebab keringkihan jejaring yang sering dikutip adalah keseragaman atau keberagaman tunggal perangkat lunak (''software monoculture'').<ref name="UKan"> |

|||

"LNCS 3786 - Key Factors Influencing Worm Infection", |

|||

U. Kanlayasiri, 2006, web (PDF): |

|||

[http://www.springerlink.com/index/3x8582h43ww06440.pdf SL40-PDF]. |

|||

</ref> Misalnya, [[Microsoft Windows]] atau [[Apple Inc.|Apple Mac]] mempunyai pangsa pasar yang begitu besar sehingga dengan bertumpu kepadanya, seorang perengkah dapat merusak sejumlah besar sistem. Sebaliknya, dengan memperkenalkan keanekaragaman (''inhomogeneity''/''diversity''), semata-mata demi kekukuhan, dapat meningkatkan biaya jangka pendek untuk pelatihan dan pemeliharaan. Namun, pemakaian beberapa simpul beragam (''diverse nodes'') dapat menghalangi penutupan mati jejaring secara keseluruhan, dan memungkinkan simpul tersebut untuk membantu pemulihan simpul yang terjangkiti. Pemisahan kelewahan (''redundancy'') fungsi seperti ini dapat menghindari biaya tutup mati dan keseragaman dari masalah "semua telur dalam satu keranjang". |

|||

Dengan munculnya platform [[Microsoft Windows]] pada 1990-an, dan [[Makro (ilmu komputer)|makro]] fleksibel dari aplikasinya, menjadi mungkin untuk menulis kode infeksi dalam bahasa makro [[Microsoft Word]] dan program serupa. ''[[Virus makro]]'' ini menginfeksi dokumen dan templat daripada aplikasi ([[executable]]), tetapi mengandalkan fakta bahwa makro dalam dokumen Word adalah bentuk kode yang dapat di[[Executable|eksekusi]].<ref>{{Cite web|url=https://us.norton.com/internetsecurity-malware-macro-viruses.html|title=Everything you need to know about macro viruses|website=us.norton.com|language=en|access-date=2020-07-11}}</ref> |

|||

Kebanyakan sistem berisi kutu, atau celah (''loophole''), yang dapat dimanfaatkan perangkat perusak. Contoh yang lazim digunakan adalah kelemahan luapan [[Buffer|penyangga]] (''buffer overflow weakness''), di mana sebuah antarmuka yang bertujuan untuk menyimpan data (dalam sebuah bagian kecil [[Penyimpanan data komputer|penyimpan data]] (''memory'')) memungkinkan perangkat lunak pemanggil untuk memasok lebih banyak data daripada yang dapat ditampung. Data tambahan ini kemudian menulis tindih susunan rangkaian bisa-laksana antarmukanya sendiri (melewati titik akhir penyangga dan data lainnya). Dengan cara ini, perangkat perusak dapat memaksa sistem untuk menjalankan kode berbahaya, dengan mengganti kode yang sah dengan muatan perintahnya sendiri (atau nilai data) dan sesudah itu, kode tersebut disalin ke penyimpan data langsung pakai (''live memory''), di luar bagian penyangga. |

|||

== Strategi ''anti-malware'' == |

|||

Pada awalnya, komputer pribadi harus dihidupkan dari cakram liuk, dan sampai akhir-akhir ini peranti tersebut masih menjadi peranti asali boot (''default boot device''). Hal ini menunjukkan bahwa cakram liuk yang cacat dapat merusak komputer saat pemulaan hidup, hal serupa juga dapat terjadi karena cakram padat. Meskipun kerusakan seperti ini jarang terjadi lagi, masih ada kemungkinan apabila seseorang lupa mengatur kembali setelan asali yang sudah diubah, dan ada kelainan jika [[BIOS]] membuat dirinya sendiri memeriksa boot dari media lepas (''removable media''). |

|||

Ketika serangan ''malware'' semakin sering terjadi, perhatian mulai bergeser dari perlindungan [[Virus komputer|virus]] dan perangkat pengintai, ke perlindungan ''malware'', dan program yang telah dikembangkan secara khusus untuk memerangi ''malware''. (Tindakan pencegahan dan pemulihan lainnya, seperti metode cadangan dan pemulihan, disebutkan dalam artikel [[Virus komputer#Perangkat Lunak Antivirus Dan Tindakan Pencegahan Lainnya|virus komputer]]). |

|||

=== Perangkat lunak anti-virus dan ''anti-malware'' === |

|||

Dalam beberapa sistem, pengguna biasa, bukan pengurus, mempunyai hak lewah istimewa yang terbawakan (''over-privileged by design''), dalam arti bahwa mereka diizinkan untuk mengubah susunan jejaring sistem. Dalam beberapa [[Desktop environment|lingkungan]], pengguna biasa mempunyai hak lewah istimewa karena mereka telah diberikan tingkat pengendalian pengurus atau tingkat setara meskipun seharusnya tidak. Ini hanya merupakan penetapan konfigurasi. Akan tetapi, konfigurasi asali pada sistem Microsoft Windows adalah untuk memberikan pengguna hak lewah istimewa. Keadaan ini ada karena penetapan yang dibuat oleh Microsoft untuk mengutamakan keserasian (''compatibility'') dengan sistem yang lebih lawas di atas setelan keamanan dalam sistem yang lebih baru {{Fact|date=February 2007}} dan karena perangkat lunak khas (''typical'') tersebut dikembangkan tanpa mempertimbangkan pengguna dengan hak istimewa rendah (''under-privileged users''). |

|||

Komponen khusus dari perangkat lunak anti-virus dan ''anti-malware'', yang biasa disebut sebagai pemindai saat-akses atau waktu-nyata, menghubungkan jauh ke dalam inti atau kernel sistem operasi dan fungsinya dengan cara yang mirip dengan bagaimana ''malware'' tertentu akan berusaha untuk beroperasi, meskipun dengan izin pengguna untuk melindungi sistem. Kapan saja sistem operasi mengakses berkas, pemindai saat akses memeriksa apakah berkas tersebut merupakan berkas 'sah' atau tidak. |

|||

Program ''anti-malware'' dapat melawan ''malware'' dengan dua cara: |

|||

Dengan peningkatan salah guna hak istimewa, Microsoft [[Windows Vista]] terdesak untuk diluncurkan. Akibatnya, banyak perangkat lunak yang sudah ada mungkin akan menghadapi masalah keserasian dengan Windows Vista jika perangkat tersebut memerlukan kode lewah keistimewaan. Namun, ceciri Windows Vista User Account Control (Pengendalian Akun Pengguna Windows Vista) berupaya untuk memperbaiki perangkat lunak yang berfungsi untuk pengguna dengan hak istimewa rendah melalui pemayaan (''virtualization''), yang berperan sebagai tonggak untuk menyelesaikan masalah keistimewaan akses yang diwarisi perangkat lunak lawas. |

|||

# Mereka dapat memberikan perlindungan waktu nyata terhadap pemasangan perangkat lunak ''malware'' di komputer. Jenis perlindungan ''malware'' ini bekerja dengan cara yang sama seperti perlindungan antivirus di mana perangkat lunak ''anti-malware'' memindai semua data jaringan yang masuk untuk ''malware'' dan memblokir segala [[Ancaman (komputer)|ancaman]] yang datang. |

|||

Perangkat perusak, yang dilaksanakan sebagai kode lewah keistimewaan, dapat menggunakan hak istimewa ini untuk menghancurkan sistem. Hampir semua sistem operasi yang kini terkenal luas, dan juga banyak aplikasi skrip mengizinkan kode berjalan dengan hak istimewa yang berlebihan, biasanya dalam arti apabila pengguna melaksanakan sesuatu kode, sistem memberi kebebasan hak pada kode tersebut sama seperti pengguna. Hal ini memajankan pengguna terhadap perangkat perusak yang dapat ditemukan dalam [[Lampiran surat elektronik|lampiran surel]] yang mungkin disamarkan. |

|||

# Program perangkat lunak ''anti-malware'' hanya dapat digunakan untuk mendeteksi dan menghapus perangkat lunak ''malware'' yang telah diinstal ke komputer. Jenis perangkat lunak ''anti-malware'' memindai isi registri Windows, berkas sistem operasi, dan program yang diinstal pada komputer dan akan memberikan daftar ancaman yang ditemukan, memungkinkan pengguna untuk memilih berkas yang akan dihapus atau disimpan, atau untuk membandingkan daftar ini ke daftar komponen ''malware'' yang dikenal, menghapus berkas yang cocok.<ref>{{Cite web|url=https://antivirus.comodo.com/how-antivirus-software-works.php|title=How Antivirus Software Works? {{!}} How Antivirus Detects Virus and Malware|website=antivirus.comodo.com|language=en-us|access-date=2020-07-07}}</ref> |

|||

Contoh perangkat lunak antivirus dan ''anti-malware'' Microsoft Windows termasuk [[Microsoft Security Essentials]]<ref>{{Cite web|url=https://support.microsoft.com/en-us/help/17150/windows-7-what-is-microsoft-security-essentials|title="Microsoft Security Essentials"|last=|first=|date=|website=support.microsoft.com|access-date=2020-07-07}}</ref> opsional (untuk Windows XP, Vista, dan Windows 7) untuk perlindungan waktu nyata, [[Windows Malicious Software Removal Tool]]<ref>{{Cite web|url=http://www.microsoft.com/security/pc-security/malware-removal.aspx|title=Malware Removal {{!}} Anti-Malware {{!}} Remove Malware|date=2012-06-21|website=web.archive.org|access-date=2020-07-07|archive-date=2012-06-21|archive-url=https://web.archive.org/web/20120621103611/http://www.microsoft.com/security/pc-security/malware-removal.aspx|dead-url=unfit}}</ref> (sekarang disertakan dengan [[Windows Update|Pembaruan (Keamanan) Windows]] pada "[[Patch Tuesday]]", Selasa kedua setiap bulan), dan [[Windows Defender]] (unduhan opsional dalam kasus Windows XP, menggabungkan fungsionalitas MSE dalam kasus Windows 8 dan yang lebih baru).<ref>{{Cite web|url=http://www.microsoft.com/en-us/download/details.aspx?id=17|title=Download: Windows® Defender - Microsoft Download Center - Download Details|date=2012-06-22|website=web.archive.org|access-date=2020-07-07|archive-date=2012-06-22|archive-url=https://web.archive.org/web/20120622074348/http://www.microsoft.com/en-us/download/details.aspx?id=17|dead-url=unfit}}</ref> |

|||

Oleh karena keadaan ini, semakin banyak sistem operasi dirancang dengan [[pemacu peranti]] (''device driver'') yang memerlukan hak istimewa tinggi. Walaupun demikian, para pengguna diperingatkan untuk hanya membuka lampiran yang tepercaya, dan untuk tetap waspada terhadap kode yang diterima dari sumber-sumber yang meragukan. |

|||

Beberapa virus menonaktifkan [[Pemulihan Sistem]] dan alat Windows penting lainnya seperti [[Task Manager (Windows)|Task Manager]] dan [[Command Prompt (Windows)|Command Prompt]]. Banyak virus semacam itu dapat dihapus dengan [[Pengebutan|mengebut]] ulang komputer, memasuki [[mode aman]] Windows dengan jaringan,<ref>{{Cite web|url=https://support.microsoft.com/hub/4338813/windows-help|title="How do I remove a computer virus?".|last=|first=|date=|website=support.microsoft.com|access-date=2020-07-07}}</ref> dan kemudian menggunakan alat sistem atau [[Microsoft Safety Scanner]].<ref>{{Cite web|url=https://docs.microsoft.com/en-us/windows/security/threat-protection/intelligence/safety-scanner-download|title=Microsoft Safety Scanner Download - Windows security|last=levinec|website=docs.microsoft.com|language=en-us|access-date=2020-07-07}}</ref> |

|||

=== Menghilangkan kode lewah keistimewaan === |

|||

Kode lewah keistimewaan berasal sejak kebanyakan program dikemas dengan komputer atau ditulis dalaman (''in-house'') dan memperbaikinya akan menjadikan perangkat lunak pemburu virus sia-sia. Tetapi, ini akan bermanfaat bagi antarmuka pengguna dan pengelolaan sistem. |

|||

[[Katalog ANT NSA|Implan]] [[perangkat keras]] dapat dari jenis apa pun, sehingga tidak ada cara umum untuk mendeteksi mereka. |

|||

Sistem harus menjaga profil dengan hak istimewa, dan harus dapat memilah program dan pengguna yang mana saja yang patut diberi hak tersebut. Bila ada perangkat lunak yang baru saja dipasang, pengurus akan harus mengkonfigurasi profil asali bagi kode baru. |

|||

=== Pemindaian keamanan situs web === |

|||

Mengebalkan sistem terhadap pemacu peranti semu mungkin akan lebih sulit dibanding program tereksekusi semu yang sembrono (''arbitrary rogue executables''). Ada dua teknik, digunakan dalam VMS, yang mampu mempertangguh sistem yaitu: memetakan penyimpan data (''memory mapping'') hanya bagi peranti yang dicurigai; memetakan antarmuka sistem yang memperhubungkan pemacu dengan [[Interupsi (perangkat keras)|gangguan sela]] (''interrupts'') dari peranti. |

|||

Karena ''malware'' juga merusak situs web yang disusupi (dengan merusak reputasi, memasukkan daftar hitam di [[Mesin pencari web|mesin pencari]], dll.), Beberapa situs web menawarkan pemindaian kerentanan.<ref>{{Cite web|url=https://unmask.sucuri.net/|title=Website Security Check - Unmask Parasites|website=unmask.sucuri.net|access-date=2020-07-07}}</ref><ref>{{Cite web|url=https://security.googleblog.com/2012/06/safe-browsing-protecting-web-users-for.html|title=Safe Browsing - Protecting Web Users for 5 Years and Counting|website=Google Online Security Blog|language=en|access-date=2020-07-07}}</ref> Pemindaian semacam itu memeriksa situs web, mendeteksi ''malware'',<ref>{{Cite web|url=https://secure.wphackedhelp.com/blog/wordpress-malware-redirect-hack-cleanup/|title=WordPress Malware Redirect Hack - How To Detect & Fix It|last=Expert|first=WordPress Security|date=2018-05-23|website=WP Hacked Help Blog - Latest WordPress Security Updates|language=en-US|access-date=2020-07-07}}</ref> mungkin mencatat perangkat lunak yang ketinggalan zaman, dan dapat melaporkan masalah keamanan yang diketahui. |

|||

=== Isolasi "celah udara" atau "jaringan paralel" === |

|||

Cara-cara lain: |

|||

"AirHopper",<ref>M. Guri, G. Kedma, A. Kachlon and Y. Elovici, "AirHopper: Bridging the air-gap between isolated networks and mobile phones using radio frequencies," ''Malicious and Unwanted Software: The Americas (MALWARE), 2014 9th International Conference on'', Fajardo, PR, 2014, pp. 58-67.</ref> "BitWhisper",<ref>M. Guri, M. Monitz, Y. Mirski and Y. Elovici, "BitWhisper: Covert Signaling Channel between Air-Gapped Computers Using Thermal Manipulations," ''2015 IEEE 28th Computer Security Foundations Symposium'', Verona, 2015, pp. 276-289.</ref> "GSMem" <ref>GSMem: Data Exfiltration from Air-Gapped Computers over GSM Frequencies. Mordechai Guri, Assaf Kachlon, Ofer Hasson, Gabi Kedma, Yisroel Mirsky, and Yuval Elovici, ''Ben-Gurion University of the Negev; USENIX Security Symposium 2015''</ref> dan "Fansmitter" <ref>{{Cite arXiv|eprint=1606.05915|last1=Hanspach|first1=Michael|title=Fansmitter: Acoustic Data Exfiltration from (Speakerless) Air-Gapped Computers|last2=Goetz|first2=Michael|last3=Daidakulov|first3=Andrey|last4=Elovici|first4=Yuval|class=cs.CR|year=2016}}</ref> adalah empat teknik yang diperkenalkan oleh para peneliti yang dapat membocorkan data dari komputer yang berpetakan di udara menggunakan emisi elektromagnetik, termal, dan akustik. |

|||

* Berbagai macam [[Virtualisasi|pemayaan]] yang mengizinkan kode untuk dapat memperoleh sumber daya maya tak berbatas (''unlimited virtual resources'') |

|||

* Berbagai macam bak pasir (ruang uji coba/''sandbox'') atau pemayaan aras-sistem operasi (''‘operating system-level virtualization’''/''jail'') |

|||

* Fungsi keamanan [[bahasa pemrograman Java]] dalam <code>java.security</code> |

|||

== ''Grayware'' == |

|||

Cara-cara tersebut dapat mengancam keamanan sistem, apabila tidak benar-benar terpadu dalam sistem operasi, dan akan merentangkan upaya (''reduplicate effort'') jika tidak diterapkan secara menyeluruh. |

|||

''Grayware'' adalah istilah yang diterapkan pada aplikasi atau berkas yang tidak diinginkan yang tidak diklasifikasikan sebagai ''malware'', tetapi dapat memperburuk kinerja komputer dan dapat menyebabkan risiko keamanan.<ref>{{Cite web|url=http://www.spywareloop.com/news/grayware|title=Grayware Removal Instructions and Overview - Spyware Loop|date=2014-07-15|website=web.archive.org|access-date=2020-07-07|archive-date=2014-07-15|archive-url=https://web.archive.org/web/20140715193841/http://www.spywareloop.com/news/grayware|dead-url=unfit}}</ref> Nama lain dari ''grayware'' adalah ''potentially unwanted programs'', yang berarti "program tidak diinginkan". Program yang termasuk ke dalam golongan ini biasanya sebatas mengganggu kinerja komputer.<ref>{{Cite book|last=Hidayat|first=Wicaksono Surya|date=2007|url=https://books.google.co.id/books?id=_D1hta3yG4sC&pg=PA33&lpg=PA33&dq=Grayware+adalah&source=bl&ots=fthQ2Q_z0t&sig=ACfU3U07PA3RFsa2fSff9_9heAH3iKD81g&hl=id&sa=X&ved=2ahUKEwjx7ezG7c70AhXJ7XMBHbKJAaQQ6AF6BAgjEAM#v=onepage&q=Grayware%20adalah&f=false|title=Mengamankan Komputer dari Spyware|location=Jakarta|publisher=Media Kita|isbn=9789797940348|pages=33|url-status=live}}</ref> |

|||

Ini menjelaskan aplikasi yang berperilaku menjengkelkan atau tidak diinginkan, namun kurang serius atau menyusahkan daripada ''malware''. ''Grayware'' mencakup [[perangkat pengintai]], [[perangkat lunak beriklan]], [[Dialer#penelpon palsu|penelpon palsu]], program lelucon, [[Perangkat lunak desktop jarak jauh|alat akses jarak jauh]], dan program lain yang tidak diinginkan yang dapat merusak kinerja komputer atau menyebabkan ketidaknyamanan. Istilah ini mulai digunakan sekitar tahun 2004.<ref>{{Cite web|url=https://www.trendmicro.com/vinfo/us/threat-encyclopedia/|title=Threat Encyclopedia - Trend Micro USA|website=www.trendmicro.com|language=en|access-date=2020-07-07}}</ref> |

|||

== Program pemburu perangkat perusak == |

|||

{{Main|Perangkat lunak antivirus}} |

|||

Dengan meningkatnya serangan perangkat perusak, perhatian mulai bergeser dari perlindungan virus dan aplikasi pengintai, kepada perlindungan dari perangkat perusak, dan semakin banyak program dikembangkan secara khusus untuk melawannya. |

|||

Pembuat perangkat lunak [[Malwarebytes]] mencantumkan beberapa kriteria untuk mengklasifikasikan suatu program sebagai [[Potentially unwanted program|PUP]].<ref>{{Cite web|url=https://www.malwarebytes.com/pup/|title=PUP Reconsideration Information & Request Form|website=Malwarebytes|language=en|access-date=2020-07-07}}</ref> Beberapa jenis perangkat lunak beriklan (menggunakan sertifikat curian) mematikan ''anti-malware'' dan perlindungan virus; solusi teknis yang tersedia. |

|||

Perlindungan [[waktu nyata]] (''real-time'') terhadap perangkat perusak berjalan serupa dengan perlindungan waktu nyata program pemburu virus: perangkat lunak memindai berkas diska seketika pengguna mengunduh sesuatu dan memblokir eksekusinya unsur-unsur yang diketahui sebagai perangkat perusak. Aplikasi tersebut juga dapat memegat pemasangan objek inisialisasi sistem (''start-up items'') atau mengubah pengaturan [[Penjelajah web|peramban web]] (''web browser''). Kini banyak unsur perangkat perusak terpasang akibat pembobolan peramban atau kesalahan pengguna (''user error''); penggunaan program pelindung pada peramban "bak pasir" (yang pada dasarnya mengawasi pengguna dan perambannya) dapat membantu mengatasi kerusakan yang telanjur terjadi. |

|||

== |

== Penelitian akademis == |

||

Gagasan program komputer yang mereproduksi diri dapat ditelusuri kembali ke teori awal tentang pengoperasian automata kompleks. [[John von Neumann]] menunjukkan bahwa secara teori suatu program dapat mereproduksi dirinya sendiri. Ini merupakan hasil yang masuk akal dalam [[teori komputabilitas]]. [[Fred Cohen]] bereksperimen dengan virus komputer dan mengonfirmasi postulat Neumann dan menyelidiki sifat-sifat ''malware'' lainnya seperti kemampuan deteksi dan kebingungan diri menggunakan enkripsi yang belum sempurna. Disertasi doktoralnya tahun 1987 adalah tentang virus komputer. Kombinasi teknologi kriptografi sebagai bagian dari muatan virus, mengeksploitasinya untuk tujuan serangan diinisialisasi dan diselidiki dari pertengahan 1990-an, dan termasuk perangkat pemeras awal dan ide-ide penghindaran.<ref>{{Cite book|url=http://archive.org/details/maliciouscryptog00youn_705|title=Malicious cryptography : exposing cryptovirology|last=Young|first=Adam|last2=Yung|first2=Moti|date=2004|publisher=Hoboken, NJ : Wiley|others=Library Genesis}}</ref> |

|||

Perangkat perusak juga dapat menyusup [[situs web]] (dengan mencemarkan nama baik, mencekal (''blacklist'') situs tersebut di [[mesin pencari|mesin penelusur]], dll.). Maka dari itu, beberapa perusahaan menawarkan jasa pemindaian (''scanning service'') situs web berbayar (''paid site'').<ref>[http://www.godaddy.com/security/website-security.aspx?ci=20677 An example of the web site scan proposal]</ref> Pemindaian tersebut memeriksa situs secara berkala untuk melacak perangkat perusak, celah keamanan, perangkat lunak yang usang dengan masalah keamanan, dsb. Masalah keamanan yang ditemukan kemudian dilaporkan kepada pemilik situs web yang dapat memperbaikinya. Penyedia langganan pemindaian tersebut juga dapat memberikan lencana keamanan (''security badge'') yang hanya dapat dipasang/ditayangkan oleh pemilik sah apabila situs web tersebut baru saja diperiksa dan diklasifikasikan sebagai "bebas dari perangkat perusak". |

|||

== Lihat pula == |

== Lihat pula == |

||

{{div col|colwidth=20em}} |

|||

* [[Backdoor]] |

|||

* [[Algoritma pembuatan domain]] |

|||

* [[Keamanan komputer]] |

|||

* [[Pembajakan browser]] |

|||

* [[Botnet]] |

|||

* [[Pintu belakang (komputer)|Pintu belakang]] |

|||

* [[Dialer|Pemutar-nomor]] (''Dialer'') |

* [[Dialer|Pemutar-nomor]] (''Dialer'') |

||

* [[Eksploit (keamanan komputer)|Eksploit]] |

|||

* [[Exploit]] |

|||

* [[ |

* [[Perekam ketikan]] (''Keylogger'') |

||

* [[Rootkit]] |

* [[Rootkit]] |

||

* [[ |

* [[Perangkat pengintai]] |

||

* [[Trojan horse|Trojan]] |

* [[Trojan horse|Trojan]] |

||

* [[Virus komputer]] |

* [[Virus komputer]] |

||

* [[Cacing komputer]] |

* [[Cacing komputer]] |

||

* [[Wabbit]] |

* [[Wabbit]] |

||

* [[Penipuan dukungan teknis]] - panggilan telepon yang tidak diminta dari orang "dukungan teknis" palsu, mengklaim bahwa komputer memiliki virus atau masalah lain |

|||

{{div col end}} |

|||

== Referensi == |

== Referensi == |

||

{{reflist}} |

{{reflist|30em}} |

||

<!-- |

|||

== Pranala luar == |

== Pranala luar == |

||

{{Wiktionary|malware}} |

|||

*{{dmoz|Computers/Security/Malicious_Software|Malicious Software}} |

|||

* [http://www.antiphishing.org/reports/APWG_CrimewareReport.pdf US Department of Homeland Security Identity Theft Technology Council report "The Crimeware Landscape: Malware, Phishing, Identity Theft and Beyond"] |

|||

* [http://www.microsoft.com/emea/itsshowtime/sessionh.aspx?videoid=359 Video: Mark Russinovich - Advanced Malware Cleaning] |

|||

* [http://www.daemon.be/maarten/targetedattacks.html An analysis of targeted attacks using malware] |

|||

* [http://news.bbc.co.uk/2/hi/technology/7232752.stm Malicious Programs Hit New High] |

|||

* [http://www.malware.com.br Malware Block List] |

|||

* [http://datalossdb.org/ Open Security Foundation Data Loss Database] |

|||

* [http://www.ic3.gov/default.aspx/ Internet Crime Complaint Center] |

|||

* {{Curlie|Computers/Security/Malicious_Software|Malicious Software}} |

|||

--> |

|||

* [http://www.idmarch.org/document/Malware Bacaan Lebih Lanjut: Makalah Penelitian dan Dokumen tentang Malware di IDMARCH (Int.Digital Media Archive)] |

|||

* [https://technet.microsoft.com/en-us/sysinternals/Video/gg618529 Advanced Malware Cleaning] – sebuah video Microsoft |

|||

{{commons category}}{{Authority control}}{{Portal bar|Internet}} |

|||

[[Kategori: |

[[Kategori:Kejahatan dunia maya]] |

||

[[Kategori:Pelanggaran keamanan]] |

|||

[[Kategori:Pemrograman komputer]] |

|||

[[Kategori:Malware]] |

|||

[[Kategori:Eksploitasi keamanan komputer]] |

|||

Revisi terkini sejak 13 Desember 2024 23.42

Malware (sebutan untuk perangkat lunak berbahaya) atau perangkat pembahaya adalah perangkat lunak apa pun yang sengaja dirancang untuk menyebabkan kerusakan pada komputer, peladen, klien, atau jaringan komputer[1][2] (sebaliknya, perangkat lunak yang menyebabkan kerusakan yang tidak disengaja karena beberapa kekurangan biasanya digambarkan sebagai kutu perangkat lunak)[3] Berbagai jenis malware ada, termasuk virus komputer, cacing komputer, kuda troya, perangkat pemeras, perangkat pengintai, perangkat lunak beriklan, dan scareware.

Program juga dianggap sebagai malware jika diam-diam bertindak melawan kepentingan pengguna komputer. Misalnya, pada satu titik, cakram Compact musik Sony secara diam-diam memasang rootkit pada komputer pembeli dengan maksud mencegah penyalinan ilegal, tetapi juga melaporkan kebiasaan mendengarkan pengguna, dan secara tidak sengaja menciptakan kerentanan ekstra terhadap keamanan.[4]

Serangkaian perangkat lunak antivirus, tembok api, dan strategi lain digunakan untuk membantu melindungi terhadap diperkenalkannya malware, untuk membantu mendeteksi jika malware tersebut sudah ada, dan untuk pulih dari aktivitas dan serangan berbahaya yang terkait dengan malware.[5]

Tujuan

[sunting | sunting sumber]

Banyak program infeksi awal, termasuk Worm Internet pertama, ditulis sebagai eksperimen atau lelucon.[6] Saat ini, malware digunakan oleh peretas topi hitam dan pemerintah, untuk mencuri informasi pribadi, keuangan, atau bisnis.[7]

Malware kadang-kadang digunakan secara luas terhadap situs web pemerintah atau perusahaan untuk mengumpulkan informasi yang dijaga,[8] atau untuk mengganggu operasi mereka secara umum. Namun, malware dapat digunakan melawan individu untuk mendapatkan informasi seperti nomor identifikasi pribadi atau detail, nomor bank atau kartu kredit, dan kata sandi.

Program yang dirancang untuk memantau penelusuran web pengguna, menampilkan iklan yang tidak diminta, atau mengalihkan pendapatan pemasaran afiliasi disebut perangkat pengintai. Program perangkat pengintai tidak menyebar seperti virus; sebaliknya mereka umumnya dipasang dengan memanfaatkan celah keamanan. Mereka juga bisa disembunyikan dan dikemas bersama dengan perangkat lunak yang diinstal pengguna yang tidak terkait.[9] Rootkit Sony BMG dimaksudkan untuk mencegah penyalinan ilegal; tetapi juga melaporkan kebiasaan mendengarkan pengguna, dan secara tidak sengaja menciptakan kerentanan keamanan tambahan.

Malware dapat menyerang berkas yang dimiliki seseorang dan melakukan duplikasi diri, sehingga merusak sistem kerja hardisk dan software, mengambil data, serta merusak sistem operasi pada PC target. Malware bisa berupa software atau kode yang kemudian menyamar menjadi user dan menjalankan sistem tanpa persetujuan. Perangkat lunak ini merusak dengan cara menggambarkan program atau mematikannya. Malware yang ganas bahkan dapat mematikan antivirus yang terpasang pada sistem komputer.[10]

Malware Menular

[sunting | sunting sumber]Jenis malware, virus, dan worm yang paling terkenal, dikenal dengan cara penyebarannya, daripada jenis perilaku tertentu. Virus komputer adalah perangkat lunak yang menanamkan dirinya dalam beberapa perangkat lunak yang dapat dieksekusi lainnya (termasuk sistem operasi itu sendiri) pada sistem target tanpa sepengetahuan dan persetujuan pengguna dan ketika dijalankan, virus tersebut menyebar ke executable lainnya. Di sisi lain, worm adalah perangkat lunak malware yang berdiri sendiri yang secara aktif mentransmisikan dirinya melalui jaringan untuk menginfeksi komputer lain. Definisi-definisi ini mengarah pada pengamatan bahwa virus mengharuskan pengguna untuk menjalankan perangkat lunak yang terinfeksi atau sistem operasi untuk penyebaran virus, sedangkan worm menyebar sendiri.[11]

Penyembunyian

[sunting | sunting sumber]Kategori-kategori ini tidak saling eksklusif, jadi malware dapat menggunakan banyak teknik.[12] Bagian ini hanya berlaku untuk malware yang dirancang untuk beroperasi tanpa terdeteksi, bukan sabotase dan perangkat pemeras.

Virus

[sunting | sunting sumber]Virus komputer adalah perangkat lunak yang biasanya disembunyikan di dalam program lain yang tampaknya tidak berbahaya yang dapat menghasilkan salinan dirinya sendiri dan memasukkannya ke dalam program atau berkas lain, dan yang biasanya melakukan tindakan berbahaya (seperti menghancurkan data).[13] Contohnya adalah infeksi PE, suatu teknik, yang biasanya digunakan untuk menyebarkan malware, yang memasukkan data tambahan atau kode yang dieksekusi ke dalam file PE.[14]

Penguncian layar perangkat pemeras