Perangkat pembahaya

Artikel ini sedang dalam perbaikan. Untuk menghindari konflik penyuntingan, mohon jangan melakukan penyuntingan selama pesan ini ditampilkan. Halaman ini terakhir disunting oleh PinkDash (Kontrib • Log) 1565 hari 634 menit lalu. |

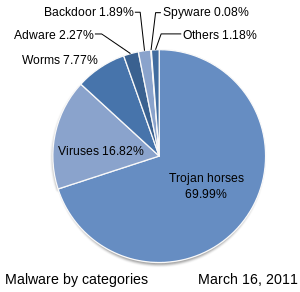

Malware (sebutan untuk perangkat lunak berbahaya) adalah perangkat lunak apa pun yang sengaja dirancang untuk menyebabkan kerusakan pada komputer, server, klien, atau jaringan komputer[1][2] (sebaliknya, perangkat lunak yang menyebabkan kerusakan yang tidak disengaja karena beberapa kekurangan biasanya digambarkan sebagai bug perangkat lunak)[3] Berbagai jenis malware ada, termasuk virus komputer, worm, trojan horse, ransomware, spyware, adware, perangkat lunak jahat, dan scareware.

Program juga dianggap sebagai malware jika diam-diam bertindak melawan kepentingan pengguna komputer. Misalnya, pada satu titik, cakram Compact musik Sony secara diam-diam memasang rootkit pada komputer pembeli dengan maksud mencegah penyalinan ilegal, tetapi juga melaporkan kebiasaan mendengarkan pengguna, dan secara tidak sengaja menciptakan keamanan ekstra terhadap kerentanan.[4]

Serangkaian perangkat lunak antivirus, firewall, dan strategi lain digunakan untuk membantu melindungi terhadap diperkenalkannya malware, untuk membantu mendeteksi jika malware tersebut sudah ada, dan untuk pulih dari aktivitas dan serangan berbahaya yang terkait dengan malware.[5]

Tujuan

Banyak program infeksi awal, termasuk Worm Internet pertama, ditulis sebagai eksperimen atau lelucon.[6] Saat ini, malware digunakan oleh peretas topi hitam dan pemerintah, untuk mencuri informasi pribadi, keuangan, atau bisnis.[7]

Malware kadang-kadang digunakan secara luas terhadap situs web pemerintah atau perusahaan untuk mengumpulkan informasi yang dijaga,[8] atau untuk mengganggu operasi mereka secara umum. Namun, malware dapat digunakan melawan individu untuk mendapatkan informasi seperti nomor identifikasi pribadi atau detail, nomor bank atau kartu kredit, dan kata sandi.

Program yang dirancang untuk memantau penelusuran web pengguna, menampilkan iklan yang tidak diminta, atau mengalihkan pendapatan pemasaran afiliasi disebut spyware. Program spyware tidak menyebar seperti virus; sebaliknya mereka umumnya dipasang dengan memanfaatkan celah keamanan. Mereka juga bisa disembunyikan dan dikemas bersama dengan perangkat lunak yang diinstal pengguna yang tidak terkait.[9] Rootkit Sony BMG dimaksudkan untuk mencegah penyalinan ilegal; tetapi juga melaporkan kebiasaan mendengarkan pengguna, dan secara tidak sengaja menciptakan kerentanan keamanan tambahan.

Malware Menular

Jenis malware, virus, dan worm yang paling terkenal, dikenal dengan cara penyebarannya, daripada jenis perilaku tertentu. Virus komputer adalah perangkat lunak yang menanamkan dirinya dalam beberapa perangkat lunak yang dapat dieksekusi lainnya (termasuk sistem operasi itu sendiri) pada sistem target tanpa sepengetahuan dan persetujuan pengguna dan ketika dijalankan, virus tersebut menyebar ke executable lainnya. Di sisi lain, worm adalah perangkat lunak malware yang berdiri sendiri yang secara aktif mentransmisikan dirinya melalui jaringan untuk menginfeksi komputer lain. Definisi-definisi ini mengarah pada pengamatan bahwa virus mengharuskan pengguna untuk menjalankan perangkat lunak yang terinfeksi atau sistem operasi untuk penyebaran virus, sedangkan worm menyebar sendiri.[10]

Kerentanan

- Dalam konteks ini, dan secara keseluruhan, apa yang disebut "sistem" yang diserang dapat berupa apa saja dari satu aplikasi, melalui komputer lengkap dan sistem operasi, hingga jaringan besar.

- Berbagai faktor membuat sistem lebih rentan terhadap malware:

Kecacatan keamanan dalam perangkat lunak

Malware mengeksploitasi kecacatan keamanan (bug keamanan atau kerentanan) dalam desain sistem operasi, dalam aplikasi (seperti browser, mis. Versi Microsoft Internet Explorer yang didukung oleh Windows XP[11]), atau dalam versi plugin peramban yang rentan seperti Adobe Flash Player, Adobe Acrobat atau Reader, atau Java SE.[12] Kadang-kadang bahkan menginstal versi baru dari plugin semacam itu tidak secara otomatis menghapus instalasi versi lama. Saran keamanan dari penyedia plug-in mengumumkan pembaruan terkait keamanan.[13] Kerentanan umum diberikan ID CVE dan terdaftar dalam Basis Data Kerentanan Nasional AS. Secunia PSI[14] adalah contoh perangkat lunak, gratis untuk penggunaan pribadi, yang akan memeriksa PC untuk perangkat lunak kedaluwarsa yang rentan, dan berupaya memperbaruinya.

Sejarah virus dan worm

Sebelum akses Internet meluas, virus menyebar di komputer pribadi dengan menginfeksi program yang dapat dijalankan atau sektor boot floppy disk. Dengan memasukkan salinan dirinya ke dalam instruksi kode mesin dalam program-program ini atau sektor boot, virus menyebabkan dirinya dijalankan setiap kali program dijalankan atau disk di-boot. Virus komputer awal ditulis untuk Apple II dan Macintosh, tetapi mereka menjadi lebih luas dengan dominasi PC IBM dan sistem MS-DOS. Virus PC IBM pertama di "wild" adalah virus boot sector yang dijuluki (c) Brain,[15] yang dibuat pada 1986 oleh saudara Farooq Alvi di Pakistan.[16]

Perangkat perusak yang mencuri data

Perangkat perusak yang mencuri data adalah ancaman jejaring yang melepaskan informasi pribadi dan informasi milik perorangan (proprietary information) untuk mendapatkan uang dari data yang tercuri, yaitu melalui penggunaan langsung atau penyebaran gelap. Ancaman keamanan isi kandungan yang terlingkup dalam istilah umum (umbrella term) ini mencakup perekam ketikan, pencakar layar (screen scraper), aplikasi pengintai, perangkat iklan, pintu belakang dan jaringan-mayat. Istilah ini tidak merujuk kepada kegiatan-kegiatan seperti pengiriman pesan sampah, pengelabuan (phishing), peracunan DNS, penyalahgunaan SEO, dll. Namun, saat ancaman-ancaman ini terdapat dari pengunduhan berkas atau pemasangan langsung – seperti banyak serangan lainnya yang bersasaran ganda – berkas yang bertindak sebagai perantara bagi informasi wakil (proxy information), digolongkan sebagai perangkat perusak yang mencuri data.

Ciri-ciri perangkat perusak yang mencuri data

Tidak meninggalkan jejak apa pun

- Perangkat perusak seperti ini biasanya diletakkan di memori singgahan (cache) yang dikosongkan secara berkala.

- Dapat dipasang melalui metode ‘pengunduhan tanpa pengetahuan pengguna’ (drive-by download).

- Perangkat perusak seperti ini dan situs web yang menginduk (host) perangkat perusak tersebut biasanya hidup sementara atau berupa tipuan.

Seringkali berubah dan bertambah fungsinya

- Hal ini mempersulit perangkat lunak pencegah virus untuk melacak sifat muatan (payload) terakhir karena rangkaian unsur-unsur perangkat perusak berubah terus-menerus.

- Perangkat perusak seperti ini menggunakan aras penyandian aman berkas ganda (multiple file encryption levels).

Menghalangi Sistem Pelacak Penerobosan (Intrusion Detection Systems [IDS]) sesudah pemasangan yang berhasil

- Tidak ada keanehan dengan jaringan yang dapat dilihat.

- Perangkat perusak seperti ini bersembunyi di dalam lalu lintas web.

- Lebih siluman dalam pemakaian lalu lintas dan sumber daya.

Menghalangi penyandian aman cakram (disk encryption)

- Data dicuri sewaktu pengawasandian aman (decryption) dan penayangan.

- Perangkat perusak seperti ini dapat merekam ketikan, kata sandi dan cuplikan layar (screenshot).

Menghalangi Pencegahan Hilangnya Data (Data Loss Prevention [DLP])

- Hal ini menyebabkan pelindung data untuk tidak berjalan dengan lancar dan mengakibatkan ketidaksempurnaan dalam pengaitkataan (tagging) metadata, tidak semuanya dikaitkatakan.

- Pengacau dapat menggunakan penyandian aman untuk memangkal (port) data.

Contoh-contoh perangkat perusak yang mencuri data

- Bancos: pencuri informasi yang menunggu pengguna untuk membuka situs perbankan lalu mengalihkan halaman situs bank yang asli ke yang palsu untuk mencuri informasi yang peka.

- Gator: aplikasi pengintai yang memantau kebiasaan penjelajahan web dengan rahasia dan mengirim data tersebut ke server untuk diteliti. Kemudian, menayangkan iklan sembul sendiri yang ditargetkan (targeted pop-up ads).

- LegMir: aplikasi pengintai yang mencuri informasi pribadi seperti nama akun dan kata sandi yang terkait dengan permainan daring.

- Qhost: trojan yang mengubah berkas hosts supaya data dapat dialihkan ke server DNS yang berbeda sewaktu situs perbankan dibuka. Kemudian, halaman masuk-sesi yang palsu terbuka untuk mencuri informasi masuk-sesi dari lembaga keuangan.

Kasus pencurian data oleh perangkat perusak

- Albert Gonzalez pernah dituduh karena mendalangi persekongkolan yang menggunakan perangkat perusak untuk mencuri dan menjual lebih dari 170 juta nomor kartu kredit pada tahun 2006 dan 2007 – penipuan komputer terbesar dalam sejarah. Perusahaan yang disasarkan adalah BJ’s Wholesale Club, TJX, DSW Shoe, OfficeMax, Barnes & Noble, Boston Market, Sports Authority dan Forever 21.[17]

- Ada sebuah trojan yang pernah mencuri lebih dari 1,6 juta simpanan data yang dimiliki oleh ribuan orang dari layanan cari kerja (job search service) Monster Worldwide Inc. Data yang tercuri tersebut disalahgunakan oleh penjahat maya (cybercriminals) untuk membuat surel pengelabuan berisi perangkat perusak tambahan yang disasarkan pada komputer pribadi melalui para pengguna Monster.com.[18]

- Para pelanggan Hannaford Bros. Co, pasar swalayan waralaba yang berpangkal di Maine, pernah menjadi korban dari pelanggaran keamanan data yang melibatkan 4,2 juta kartu debit dan kredit berkemungkinan terbocor. Perusahaan ini telah terkena beberapa gugatan perwakilan kelompok (class-action lawsuit).[19]

- Trojan Torpig pernah membocorkan dan mencuri informasi masuk-sesi dari sekitar 250.000 rekening bank daring maupun kartu kredit dan debit. Informasi lainnya seperti surel dan akun FTP dari beberapa situs web juga pernah dibocorkan dan dicuri.[20]

Keringkihan terhadap perangkat perusak

Dalam maksud ini, ‘sistem’ yang sedang diserang dapat berupa dalam berbagai bentuk, misalnya komputer tunggal (single computer) dan sistem operasi, jejaring atau sebuah aplikasi.

Ada beberapa ciri yang memengaruhi keringkihan terhadap perangkat perusak:

- Keseragaman (Homogeneity) – Misalnya, ketika semua komputer dalam jejaring berjalan dengan sistem operasi yang sama, komputer yang menggunakan sistem operasi tersebut dapat dibobol.

- Kecacatan – perangkat perusak mendayagunakan kecacatan dalam reka bentuk sistem operasi (OS design).

- Kode yang tidak disahkan (Unconfirmed code) – kode dari cakram liuk, CD-ROM, atau peranti USB (USB device) mungkin dapat dilaksanakan tanpa persetujuan pengguna.

- Pengguna lewah keistimewaan (Over-privileged users) – beberapa sistem memperbolehkan pengguna untuk mengubahsuai susunan rangkaian dalaman (internal structures).

- Kode lewah keistimewaan (Over-privileged code) – beberapa sistem memperbolehkan kode yang dilaksanakan oleh pengguna, untuk dapat membuka segala hak pengguna tersebut.

Penyebab keringkihan jejaring yang sering dikutip adalah keseragaman atau keberagaman tunggal perangkat lunak (software monoculture).[21] Misalnya, Microsoft Windows atau Apple Mac mempunyai pangsa pasar yang begitu besar sehingga dengan bertumpu kepadanya, seorang perengkah dapat merusak sejumlah besar sistem. Sebaliknya, dengan memperkenalkan keanekaragaman (inhomogeneity/diversity), semata-mata demi kekukuhan, dapat meningkatkan biaya jangka pendek untuk pelatihan dan pemeliharaan. Namun, pemakaian beberapa simpul beragam (diverse nodes) dapat menghalangi penutupan mati jejaring secara keseluruhan, dan memungkinkan simpul tersebut untuk membantu pemulihan simpul yang terjangkiti. Pemisahan kelewahan (redundancy) fungsi seperti ini dapat menghindari biaya tutup mati dan keseragaman dari masalah "semua telur dalam satu keranjang".

Kebanyakan sistem berisi kutu, atau celah (loophole), yang dapat dimanfaatkan perangkat perusak. Contoh yang lazim digunakan adalah kelemahan luapan penyangga (buffer overflow weakness), di mana sebuah antarmuka yang bertujuan untuk menyimpan data (dalam sebuah bagian kecil penyimpan data (memory)) memungkinkan perangkat lunak pemanggil untuk memasok lebih banyak data daripada yang dapat ditampung. Data tambahan ini kemudian menulis tindih susunan rangkaian bisa-laksana antarmukanya sendiri (melewati titik akhir penyangga dan data lainnya). Dengan cara ini, perangkat perusak dapat memaksa sistem untuk menjalankan kode berbahaya, dengan mengganti kode yang sah dengan muatan perintahnya sendiri (atau nilai data) dan sesudah itu, kode tersebut disalin ke penyimpan data langsung pakai (live memory), di luar bagian penyangga.

Pada awalnya, komputer pribadi harus dihidupkan dari cakram liuk, dan sampai akhir-akhir ini peranti tersebut masih menjadi peranti asali boot (default boot device). Hal ini menunjukkan bahwa cakram liuk yang cacat dapat merusak komputer saat pemulaan hidup, hal serupa juga dapat terjadi karena cakram padat. Meskipun kerusakan seperti ini jarang terjadi lagi, masih ada kemungkinan apabila seseorang lupa mengatur kembali setelan asali yang sudah diubah, dan ada kelainan jika BIOS membuat dirinya sendiri memeriksa boot dari media lepas (removable media).

Dalam beberapa sistem, pengguna biasa, bukan pengurus, mempunyai hak lewah istimewa yang terbawakan (over-privileged by design), dalam arti bahwa mereka diizinkan untuk mengubah susunan jejaring sistem. Dalam beberapa lingkungan, pengguna biasa mempunyai hak lewah istimewa karena mereka telah diberikan tingkat pengendalian pengurus atau tingkat setara meskipun seharusnya tidak. Ini hanya merupakan penetapan konfigurasi. Akan tetapi, konfigurasi asali pada sistem Microsoft Windows adalah untuk memberikan pengguna hak lewah istimewa. Keadaan ini ada karena penetapan yang dibuat oleh Microsoft untuk mengutamakan keserasian (compatibility) dengan sistem yang lebih lawas di atas setelan keamanan dalam sistem yang lebih baru [butuh rujukan] dan karena perangkat lunak khas (typical) tersebut dikembangkan tanpa mempertimbangkan pengguna dengan hak istimewa rendah (under-privileged users).

Dengan peningkatan salah guna hak istimewa, Microsoft Windows Vista terdesak untuk diluncurkan. Akibatnya, banyak perangkat lunak yang sudah ada mungkin akan menghadapi masalah keserasian dengan Windows Vista jika perangkat tersebut memerlukan kode lewah keistimewaan. Namun, ceciri Windows Vista User Account Control (Pengendalian Akun Pengguna Windows Vista) berupaya untuk memperbaiki perangkat lunak yang berfungsi untuk pengguna dengan hak istimewa rendah melalui pemayaan (virtualization), yang berperan sebagai tonggak untuk menyelesaikan masalah keistimewaan akses yang diwarisi perangkat lunak lawas.

Perangkat perusak, yang dilaksanakan sebagai kode lewah keistimewaan, dapat menggunakan hak istimewa ini untuk menghancurkan sistem. Hampir semua sistem operasi yang kini terkenal luas, dan juga banyak aplikasi skrip mengizinkan kode berjalan dengan hak istimewa yang berlebihan, biasanya dalam arti apabila pengguna melaksanakan sesuatu kode, sistem memberi kebebasan hak pada kode tersebut sama seperti pengguna. Hal ini memajankan pengguna terhadap perangkat perusak yang dapat ditemukan dalam lampiran surel yang mungkin disamarkan.

Oleh karena keadaan ini, semakin banyak sistem operasi dirancang dengan pemacu peranti (device driver) yang memerlukan hak istimewa tinggi. Walaupun demikian, para pengguna diperingatkan untuk hanya membuka lampiran yang tepercaya, dan untuk tetap waspada terhadap kode yang diterima dari sumber-sumber yang meragukan.

Menghilangkan kode lewah keistimewaan

Kode lewah keistimewaan berasal sejak kebanyakan program dikemas dengan komputer atau ditulis dalaman (in-house) dan memperbaikinya akan menjadikan perangkat lunak pemburu virus sia-sia. Tetapi, ini akan bermanfaat bagi antarmuka pengguna dan pengelolaan sistem.

Sistem harus menjaga profil dengan hak istimewa, dan harus dapat memilah program dan pengguna yang mana saja yang patut diberi hak tersebut. Bila ada perangkat lunak yang baru saja dipasang, pengurus akan harus mengkonfigurasi profil asali bagi kode baru.

Mengebalkan sistem terhadap pemacu peranti semu mungkin akan lebih sulit dibanding program tereksekusi semu yang sembrono (arbitrary rogue executables). Ada dua teknik, digunakan dalam VMS, yang mampu mempertangguh sistem yaitu: memetakan penyimpan data (memory mapping) hanya bagi peranti yang dicurigai; memetakan antarmuka sistem yang memperhubungkan pemacu dengan gangguan sela (interrupts) dari peranti.

Cara-cara lain:

- Berbagai macam pemayaan yang mengizinkan kode untuk dapat memperoleh sumber daya maya tak berbatas (unlimited virtual resources)

- Berbagai macam bak pasir (ruang uji coba/sandbox) atau pemayaan aras-sistem operasi (‘operating system-level virtualization’/jail)

- Fungsi keamanan bahasa pemrograman Java dalam

java.security

Cara-cara tersebut dapat mengancam keamanan sistem, apabila tidak benar-benar terpadu dalam sistem operasi, dan akan merentangkan upaya (reduplicate effort) jika tidak diterapkan secara menyeluruh.

Program pemburu perangkat perusak

Dengan meningkatnya serangan perangkat perusak, perhatian mulai bergeser dari perlindungan virus dan aplikasi pengintai, kepada perlindungan dari perangkat perusak, dan semakin banyak program dikembangkan secara khusus untuk melawannya.

Perlindungan waktu nyata (real-time) terhadap perangkat perusak berjalan serupa dengan perlindungan waktu nyata program pemburu virus: perangkat lunak memindai berkas diska seketika pengguna mengunduh sesuatu dan memblokir eksekusinya unsur-unsur yang diketahui sebagai perangkat perusak. Aplikasi tersebut juga dapat memegat pemasangan objek inisialisasi sistem (start-up items) atau mengubah pengaturan peramban web (web browser). Kini banyak unsur perangkat perusak terpasang akibat pembobolan peramban atau kesalahan pengguna (user error); penggunaan program pelindung pada peramban "bak pasir" (yang pada dasarnya mengawasi pengguna dan perambannya) dapat membantu mengatasi kerusakan yang telanjur terjadi.

Lihat pula

- Backdoor

- Pemutar-nomor (Dialer)

- Exploit

- Perekam ketikan (Keylogger)

- Rootkit

- Perangkat pengintai

- Trojan

- Virus komputer

- Cacing komputer

- Wabbit

Referensi

- ^ "Defining Malware: FAQ". technet.microsoft.com. Diakses tanggal 10 September 2009.

- ^ "An Undirected Attack Against Critical Infrastructure" (PDF). United States Computer Emergency Readiness Team(Us-cert.gov). Diakses tanggal 28 September 2014.

- ^ Klein, Tobias (2011-10-11). A Bug Hunter's Diary: A Guided Tour Through the Wilds of Software Security (dalam bahasa Inggris). No Starch Press. ISBN 978-1-59327-415-3.

- ^ Russinovich, Mark (31 October 2005). "Sony, Rootkits and Digital Rights Management Gone Too Far". Mark's Blog. Microsoft MSDN. Diakses tanggal 29 July 2009.

- ^ "Protect Your Computer from Malware". Consumer Information (dalam bahasa Inggris). 2012-10-11. Diakses tanggal 2020-07-07.

- ^ Tipton, Harold F. (2002-12-26). Information Security Management Handbook, Volume 4 (dalam bahasa Inggris). CRC Press. ISBN 978-1-4200-7241-9.

- ^ Hernandez, Pedro. "Microsoft Vows to Combat Government Cyber-Spying". eWeek. Diakses tanggal 15 December 2013.

- ^ Kovacs, Eduard. "MiniDuke Malware Used Against European Government Organizations". softpedia (dalam bahasa english). Diakses tanggal 2020-07-07.

- ^ "Peer-to-Peer (P2P) File Sharing – Office of Information Technology" (dalam bahasa Inggris). Diakses tanggal 2020-07-07.

- ^ "Computer virus". Encyclopedia Britannica (dalam bahasa Inggris). Diakses tanggal 2020-07-07.

- ^ "Global Web Browser... Security Trends" (PDF). Kaspersky lab. November 2012.

- ^ Danchev, Dancho. "Kaspersky: 12 different vulnerabilities detected on every PC". ZDNet (dalam bahasa Inggris). Diakses tanggal 2020-07-07.

- ^ "Adobe Security Bulletins and Advisories". helpx.adobe.com. Diakses tanggal 2020-07-07.

- ^ "Secunia Personal Software Inspector 3.0". PCMAG (dalam bahasa Inggris). Diakses tanggal 2020-07-07.

- ^ LinkedIn. "How to Deal With Boot Sector Viruses". Lifewire (dalam bahasa Inggris). Diakses tanggal 2020-07-07.

- ^ "The first PC virus is credited to two brothers, Basit Farooq Alvi and Amjad Farooq Alvi, from Pakistan". Wikipedia (dalam bahasa Inggris).

- ^ (Inggris) [1]

- ^ Keizer, Gregg (2007) Monster.com data theft may be bigger from http://www.pcworld.com/article/136154/monstercom_data_theft_may_be_bigger.html

- ^ Vijayan, Jaikumar (2008) Hannaford hit by class-action lawsuits in wake of data breach disclosure from http://www.computerworld.com/action/article.do?command=viewArticleBasic&articleId=9070281

- ^ BBC News: Trojan virus steals banking info http://news.bbc.co.uk/2/hi/technology/7701227.stm

- ^ "LNCS 3786 - Key Factors Influencing Worm Infection", U. Kanlayasiri, 2006, web (PDF): SL40-PDF.

Pranala luar

- Malicious Software di Curlie (dari DMOZ)

- Advanced Malware Cleaning – sebuah video Microsoft