Perangkat pembahaya

Artikel ini sedang dalam perbaikan. Untuk menghindari konflik penyuntingan, mohon jangan melakukan penyuntingan selama pesan ini ditampilkan. Halaman ini terakhir disunting oleh PinkDash (Kontrib • Log) 1565 hari 613 menit lalu. |

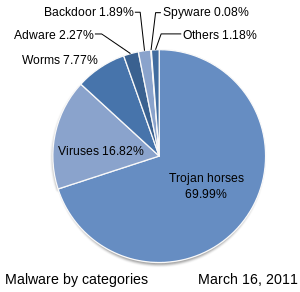

Malware (sebutan untuk perangkat lunak berbahaya) adalah perangkat lunak apa pun yang sengaja dirancang untuk menyebabkan kerusakan pada komputer, server, klien, atau jaringan komputer[1][2] (sebaliknya, perangkat lunak yang menyebabkan kerusakan yang tidak disengaja karena beberapa kekurangan biasanya digambarkan sebagai bug perangkat lunak)[3] Berbagai jenis malware ada, termasuk virus komputer, worm, trojan horse, ransomware, spyware, adware, perangkat lunak jahat, dan scareware.

Program juga dianggap sebagai malware jika diam-diam bertindak melawan kepentingan pengguna komputer. Misalnya, pada satu titik, cakram Compact musik Sony secara diam-diam memasang rootkit pada komputer pembeli dengan maksud mencegah penyalinan ilegal, tetapi juga melaporkan kebiasaan mendengarkan pengguna, dan secara tidak sengaja menciptakan keamanan ekstra terhadap kerentanan.[4]

Serangkaian perangkat lunak antivirus, firewall, dan strategi lain digunakan untuk membantu melindungi terhadap diperkenalkannya malware, untuk membantu mendeteksi jika malware tersebut sudah ada, dan untuk pulih dari aktivitas dan serangan berbahaya yang terkait dengan malware.[5]

Tujuan

Banyak program infeksi awal, termasuk Worm Internet pertama, ditulis sebagai eksperimen atau lelucon.[6] Saat ini, malware digunakan oleh peretas topi hitam dan pemerintah, untuk mencuri informasi pribadi, keuangan, atau bisnis.[7]

Malware kadang-kadang digunakan secara luas terhadap situs web pemerintah atau perusahaan untuk mengumpulkan informasi yang dijaga,[8] atau untuk mengganggu operasi mereka secara umum. Namun, malware dapat digunakan melawan individu untuk mendapatkan informasi seperti nomor identifikasi pribadi atau detail, nomor bank atau kartu kredit, dan kata sandi.

Program yang dirancang untuk memantau penelusuran web pengguna, menampilkan iklan yang tidak diminta, atau mengalihkan pendapatan pemasaran afiliasi disebut spyware. Program spyware tidak menyebar seperti virus; sebaliknya mereka umumnya dipasang dengan memanfaatkan celah keamanan. Mereka juga bisa disembunyikan dan dikemas bersama dengan perangkat lunak yang diinstal pengguna yang tidak terkait.[9] Rootkit Sony BMG dimaksudkan untuk mencegah penyalinan ilegal; tetapi juga melaporkan kebiasaan mendengarkan pengguna, dan secara tidak sengaja menciptakan kerentanan keamanan tambahan.

Malware Menular

Jenis malware, virus, dan worm yang paling terkenal, dikenal dengan cara penyebarannya, daripada jenis perilaku tertentu. Virus komputer adalah perangkat lunak yang menanamkan dirinya dalam beberapa perangkat lunak yang dapat dieksekusi lainnya (termasuk sistem operasi itu sendiri) pada sistem target tanpa sepengetahuan dan persetujuan pengguna dan ketika dijalankan, virus tersebut menyebar ke executable lainnya. Di sisi lain, worm adalah perangkat lunak malware yang berdiri sendiri yang secara aktif mentransmisikan dirinya melalui jaringan untuk menginfeksi komputer lain. Definisi-definisi ini mengarah pada pengamatan bahwa virus mengharuskan pengguna untuk menjalankan perangkat lunak yang terinfeksi atau sistem operasi untuk penyebaran virus, sedangkan worm menyebar sendiri.[10]

Kerentanan

- Dalam konteks ini, dan secara keseluruhan, apa yang disebut "sistem" yang diserang dapat berupa apa saja dari satu aplikasi, melalui komputer lengkap dan sistem operasi, hingga jaringan besar.

- Berbagai faktor membuat sistem lebih rentan terhadap malware:

Kecacatan keamanan dalam perangkat lunak

Malware mengeksploitasi kecacatan keamanan (bug keamanan atau kerentanan) dalam desain sistem operasi, dalam aplikasi (seperti browser, mis. Versi Microsoft Internet Explorer yang didukung oleh Windows XP[11]), atau dalam versi plugin peramban yang rentan seperti Adobe Flash Player, Adobe Acrobat atau Reader, atau Java SE.[12] Kadang-kadang bahkan menginstal versi baru dari plugin semacam itu tidak secara otomatis menghapus instalasi versi lama. Saran keamanan dari penyedia plug-in mengumumkan pembaruan terkait keamanan.[13] Kerentanan umum diberikan ID CVE dan terdaftar dalam Basis Data Kerentanan Nasional AS. Secunia PSI[14] adalah contoh perangkat lunak, gratis untuk penggunaan pribadi, yang akan memeriksa PC untuk perangkat lunak kedaluwarsa yang rentan, dan berupaya memperbaruinya.

Desain tidak aman atau kesalahan pengguna

PC generasi awal harus di-boot dari floppy disk. Ketika built-in hard drive menjadi umum, sistem operasi biasanya dimulai dari mereka, tetapi dimungkinkan untuk boot dari perangkat boot lain jika tersedia, seperti floppy disk, CD-ROM, DVD-ROM, USB flash drive atau jaringan. Adalah umum untuk mengonfigurasi komputer untuk melakukan booting dari salah satu perangkat ini jika tersedia. Biasanya tidak ada yang tersedia; pengguna akan dengan sengaja memasukkan, misalnya, CD ke optik drive untuk mem-boot komputer dengan cara khusus, misalnya, untuk menginstal sistem operasi. Bahkan tanpa booting, komputer dapat dikonfigurasikan untuk menjalankan perangkat lunak pada beberapa media segera setelah tersedia, mis. untuk autorun CD atau perangkat USB saat dimasukkan.

Bentuk infeksi ini sebagian besar dapat dihindari dengan memasang komputer secara default untuk mem-boot dari hard drive internal, jika tersedia, dan tidak melakukan autorun dari perangkat. Boot yang disengaja dari perangkat lain selalu dimungkinkan dengan menekan tombol tertentu saat boot.

Perangkat lunak email yang lebih lama akan secara otomatis membuka email HTML yang berisi kode JavaScript yang berpotensi berbahaya. Pengguna juga dapat melakukan lampiran email berbahaya yang disamarkan. Laporan Investigasi Pelanggaran Data 2018 oleh Verizon, yang dikutip oleh CSO Online, menyatakan bahwa email adalah metode utama pengiriman malware, mencakup 92% dari pengiriman malware di seluruh dunia.[15]

Sejarah virus dan worm

Sebelum akses Internet meluas, virus menyebar di komputer pribadi dengan menginfeksi program yang dapat dijalankan atau sektor boot floppy disk. Dengan memasukkan salinan dirinya ke dalam instruksi kode mesin dalam program-program ini atau sektor boot, virus menyebabkan dirinya dijalankan setiap kali program dijalankan atau disk di-boot. Virus komputer awal ditulis untuk Apple II dan Macintosh, tetapi mereka menjadi lebih luas dengan dominasi IBM PC dan sistem MS-DOS. Virus PC IBM pertama di "wild" adalah virus boot sector yang dijuluki (c) Brain,[16] yang dibuat pada 1986 oleh saudara Farooq Alvi di Pakistan.[17]

Worm pertama, program infeksi yang ditularkan melalui jaringan, tidak berasal dari komputer pribadi, tetapi pada sistem Unix multitasking. Worm pertama yang terkenal adalah Worm Internet tahun 1988, yang menginfeksi sistem SunOS dan VAX BSD. Tidak seperti virus, worm ini tidak memasukkan dirinya ke dalam program lain. Sebaliknya, ia mengeksploitasi celah keamanan (kerentanan) dalam program server jaringan dan mulai berjalan sendiri sebagai proses terpisah.[18] Perilaku yang sama juga digunakan oleh worm saat ini.[19]

Strategi anti-malware

Ketika serangan malware semakin sering terjadi, perhatian mulai bergeser dari perlindungan virus dan spyware, ke perlindungan malware, dan program yang telah dikembangkan secara khusus untuk memerangi malware. (Tindakan pencegahan dan pemulihan lainnya, seperti metode cadangan dan pemulihan, disebutkan dalam artikel virus komputer).

Grayware

Grayware adalah istilah yang diterapkan pada aplikasi atau file yang tidak diinginkan yang tidak diklasifikasikan sebagai malware, tetapi dapat memperburuk kinerja komputer dan dapat menyebabkan risiko keamanan.[20]

Ini menjelaskan aplikasi yang berperilaku menjengkelkan atau tidak diinginkan, namun kurang serius atau menyusahkan daripada malware. Grayware mencakup spyware, adware, penelpon palsu, program lelucon, alat akses jarak jauh, dan program lain yang tidak diinginkan yang dapat merusak kinerja komputer atau menyebabkan ketidaknyamanan. Istilah ini mulai digunakan sekitar tahun 2004.[21]

Pembuat perangkat lunak Malwarebytes mencantumkan beberapa kriteria untuk mengklasifikasikan suatu program sebagai PUP.[22] Beberapa jenis adware (menggunakan sertifikat curian) mematikan anti-malware dan perlindungan virus; solusi teknis tersedia.

Penelitian akademis

Gagasan program komputer yang mereproduksi diri dapat ditelusuri kembali ke teori awal tentang pengoperasian automata kompleks. John von Neumann menunjukkan bahwa secara teori suatu program dapat mereproduksi dirinya sendiri. Ini merupakan hasil yang masuk akal dalam teori komputabilitas. Fred Cohen bereksperimen dengan virus komputer dan mengonfirmasi postulat Neumann dan menyelidiki sifat-sifat malware lainnya seperti kemampuan deteksi dan kebingungan diri menggunakan enkripsi yang belum sempurna. Disertasi doktoralnya tahun 1987 adalah tentang virus komputer. Kombinasi teknologi kriptografi sebagai bagian dari muatan virus, mengeksploitasinya untuk tujuan serangan diinisialisasi dan diselidiki dari pertengahan 1990-an, dan termasuk ransomware awal dan ide-ide penghindaran.[23]

Lihat pula

- Backdoor

- Pemutar-nomor (Dialer)

- Exploit

- Perekam ketikan (Keylogger)

- Rootkit

- Perangkat pengintai

- Trojan

- Virus komputer

- Cacing komputer

- Wabbit

Referensi

- ^ "Defining Malware: FAQ". technet.microsoft.com. Diakses tanggal 10 September 2009.

- ^ "An Undirected Attack Against Critical Infrastructure" (PDF). United States Computer Emergency Readiness Team(Us-cert.gov). Diakses tanggal 28 September 2014.

- ^ Klein, Tobias (2011-10-11). A Bug Hunter's Diary: A Guided Tour Through the Wilds of Software Security (dalam bahasa Inggris). No Starch Press. ISBN 978-1-59327-415-3.

- ^ Russinovich, Mark (31 October 2005). "Sony, Rootkits and Digital Rights Management Gone Too Far". Mark's Blog. Microsoft MSDN. Diakses tanggal 29 July 2009.

- ^ "Protect Your Computer from Malware". Consumer Information (dalam bahasa Inggris). 2012-10-11. Diakses tanggal 2020-07-07.

- ^ Tipton, Harold F. (2002-12-26). Information Security Management Handbook, Volume 4 (dalam bahasa Inggris). CRC Press. ISBN 978-1-4200-7241-9.

- ^ Hernandez, Pedro. "Microsoft Vows to Combat Government Cyber-Spying". eWeek. Diakses tanggal 15 December 2013.

- ^ Kovacs, Eduard. "MiniDuke Malware Used Against European Government Organizations". softpedia (dalam bahasa english). Diakses tanggal 2020-07-07.

- ^ "Peer-to-Peer (P2P) File Sharing – Office of Information Technology" (dalam bahasa Inggris). Diakses tanggal 2020-07-07.

- ^ "Computer virus". Encyclopedia Britannica (dalam bahasa Inggris). Diakses tanggal 2020-07-07.

- ^ "Global Web Browser... Security Trends" (PDF). Kaspersky lab. November 2012.

- ^ Danchev, Dancho. "Kaspersky: 12 different vulnerabilities detected on every PC". ZDNet (dalam bahasa Inggris). Diakses tanggal 2020-07-07.

- ^ "Adobe Security Bulletins and Advisories". helpx.adobe.com. Diakses tanggal 2020-07-07.

- ^ "Secunia Personal Software Inspector 3.0". PCMAG (dalam bahasa Inggris). Diakses tanggal 2020-07-07.

- ^ https://enterprise.verizon.com/resources/reports/DBIR_2018_Report.pdf

- ^ LinkedIn. "How to Deal With Boot Sector Viruses". Lifewire (dalam bahasa Inggris). Diakses tanggal 2020-07-07.

- ^ "The first PC virus is credited to two brothers, Basit Farooq Alvi and Amjad Farooq Alvi, from Pakistan". Wikipedia (dalam bahasa Inggris).

- ^ "A Short History of Computer Viruses". Comodo Antivirus Blogs | Anti-Virus Software Updates (dalam bahasa Inggris). 2014-09-04. Diakses tanggal 2020-07-07.

- ^ May 2, Lucian Constantin on; 2018 (2018-05-02). "Cryptomining Worm MassMiner Exploits Multiple Vulnerabilities". Security Boulevard (dalam bahasa Inggris). Diakses tanggal 2020-07-07.

- ^ "Grayware Removal Instructions and Overview - Spyware Loop". web.archive.org. 2014-07-15. Diakses tanggal 2020-07-07.

- ^ "Threat Encyclopedia - Trend Micro USA". www.trendmicro.com (dalam bahasa Inggris). Diakses tanggal 2020-07-07.

- ^ "PUP Reconsideration Information & Request Form". Malwarebytes (dalam bahasa Inggris). Diakses tanggal 2020-07-07.

- ^ Young, Adam; Yung, Moti (2004). Malicious cryptography : exposing cryptovirology. Library Genesis. Hoboken, NJ : Wiley.

Pranala luar

- Malicious Software di Curlie (dari DMOZ)

- Advanced Malware Cleaning – sebuah video Microsoft