Mode operasi penyandian blok

Dalam kriptografi, mode operasi penyandian blok adalah cara menggunakan penyandian blok secara berulang untuk data yang berukuran lebih besar daripada ukuran blok,[1][2][3] tetapi tetap memberikan keamanan konfidensial dan autentik.[4] Penyandian blok sendiri hanya cocok untuk enkripsi dan dekripsi sekelompok bit yang disebut blok.[5]

Kebanyakan mode membutuhkan deret biner unik, sering disebut vektor inisialisasi (IV), untuk tiap enkripsi. IV harus tidak berulang dan, untuk beberapa mode, bernilai acak. Vektor inisialisasi memastikan bahwa teks tersandi akan berbeda walau teks asalnya dienkripsi berulang kali dengan kunci yang sama. Penyandian blok bisa saja beroperasi pada data yang berukuran lebih dari satu blok. Namun, saat beroperasi, ukuran data yang diolah dalam satu waktu hanyalah satu blok. Penyandian blok beroperasi pada satu blok penuh sehingga diperlukan bantalan untuk blok terakhir yang belum berukuran yang sesuai.[5] Meski demikian, terdapat mode-mode yang tidak memerlukan bantalan karena menggunakan penyandian blok seperti penyandian aliran.

Vektor inisialisasi (IV)

[sunting | sunting sumber]Vektor inisialisasi (IV) atau variabel pemulai (SV)[3] adalah blok yang dipakai oleh beberapa mode untuk mengacak enkripsi sehingga menghasilkan teks tersandi yang berbeda meski teks asal dienkripsi berulang dengan kunci yang sama.

Vektor inisialisasi memiliki persyaratan keamanan yang berbeda dari kunci. Nilai IV tidak harus rahasia. Untuk kebanyakan mode, penting bahwa nilai IV tidak boleh dipakai ulang untuk kunci yang sama, yaitu hanya boleh dipakai sekali. Banyak mode penyandian blok yang memiliki keamanan lebih, seperti nilai IV harus acak atau acak semu.

Bantalan

[sunting | sunting sumber]Penyandian blok bekerja pada ukuran tetap (ukuran blok). Namun, ukuran pesan sangat beragam. Jadi, beberapa mode (seperti ECB dan CBC) mewajibkan blok terakhir diberi bantalan (agar ukurannya sesuai) sebelum dienkripsi. Ada beberapa cara pembantalan. Cara termudah adalah memberi bita kosong ke teks asal hingga memenuhi ukuran blok. Namun, ada perlakuan khusus untuk tetap mempertahankan ukuran teks asal.

Mode-mode yang umum

[sunting | sunting sumber]Ada banyak mode operasi yang telah didefinisikan. Beberapa dituliskan di bawah ini. Tujuan mode operasi adalah untuk menyembunyikan pola yang ada pada teks asal seperti yang dijelaskan pada bagian kelemahan ECB.

| Mode | Rumus | Teks tersandi | |

|---|---|---|---|

| Buku kode elektronik Electronic codebook |

ECB | Yi = F(TeksAsali, Kunci) | Yi |

| Perantaian penyandian blok Cipher block chaining |

CBC | Yi = TeksAsali XOR TeksTersandii−1 | F(Y, Kunci); TeksTersandi0 = IV |

| CBC merambat Propagating CBC |

PCBC | Yi = TeksAsali XOR (TeksTersandii−1 XOR TeksAsali−1) | F(Y, Kunci); TeksTersandi0 = IV |

| Umpan balik penyandian Cipher feedback |

CFB | Yi = TeksTersandii−1 | TeksAsal XOR F(Y, Kunci); TeksTersandi0 = IV |

| Umpan balik keluaran Output feedback |

OFB | Yi = F(Yi−1, Kunci); Y0 = F(IV, Kunci) | TeksAsal XOR Yi |

| Pencacah Counter |

CTR | Yi = F(IV + g(i), Kunci); IV = token() | TeksAsal XOR Yi |

| Pencacah Galois Galois/Counter |

GCM | Lihat penjelasan dasar matematis | GHASH(H, A, C) = Xm + n + 1 dengan C adalah teks tersandi |

Catatan: g(i) adalah fungsi deterministik, biasanya fungsi identitas.

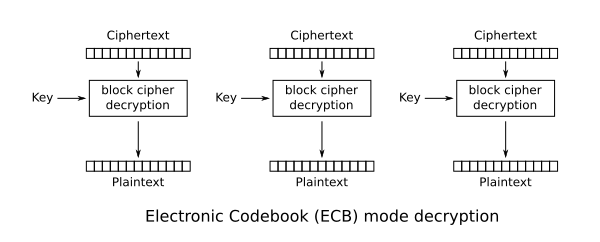

Buku kode elektronik (ECB)

[sunting | sunting sumber]| ECB | |

|---|---|

| Buku kode elektronik Electronic codebook | |

| Enkripsi paralel | Ya |

| Dekripsi paralel | Ya |

| Akses baca acak | Ya |

Mode enkripsi paling sederhana adalah mode operasi buku kode elektronik (ECB), dinamai dari buku kode fisik.[6] Pesan-pesan dibagi ke dalam blok-blok lalu dienkripsi terpisah.

Kelemahan metode ini adalah ketiadaan penghamburan. Karena ECB mengenkripsi teks asal yang sama menjadi teks tersandi yang sama, ia tidak menyembunyikan pola data dengan baik. ECB tidak disarankan untuk pemakaian protokol kriptografi.[7][8][9]

Contoh yang menunjukkan dengan jelas bahwa ECB dapat memunculkan pola teks asal pada teks tersandi adalah saat ECB dipakai untuk mengenkripsi citra yang terdiri dari warna yang seragam. Meski warna tiap piksel dienkripsi, citra secara utuh masih dapat diketahui karena bagian yang berwarna sama dienkripsi menjadi pola yang sama pula.

Perantaian penyandian blok (CBC)

[sunting | sunting sumber]| CBC | |

|---|---|

| Perantaian penyandian blok Cipher block chaining | |

| Enkripsi paralel | Tidak |

| Dekripsi paralel | Ya |

| Akses baca acak | Ya |

Ehrsam, Meyer, Smith, dan Tuchman menemukan mode operasi perantaian penyandian blok (CBC) pada tahun 1976.[10] Dalam mode CBC, tiap blok teks asal di-XOR dengan teks tersandi sebelumnya sebelum dienkripsi. Dengan cara ini, tiap blok teks tersandi bergantung pada semua blok teks asal yang telah diproses hingga blok saat itu. Untuk membuat tiap pesan unik, vektor inisialisasi harus dipakai dalam blok pertama.

Jika blok pertama berindeks 1, rumus enkripsi CBC adalah

- dan

sedangkan rumus dekripsi CBC adalah

- dan

Perantaian penyandian blok merambat (PCBC)

[sunting | sunting sumber]| PCBC | |

|---|---|

| Perantaian penyandian blok merambat Propagating cipher block chaining | |

| Enkripsi paralel | Tidak |

| Dekripsi paralel | Tidak |

| Akses baca acak | Tidak |

Mode operasi perantaian penyandian blok merambat[11] atau perantaian penyandian blok teks asal[12] didesain untuk membuat perubahan kecil pada teks tersandi merambat (menjalar) tanpa batas saat dekripsi dan enkripsi.

Algoritme enkripsi dan dekripsi sebagai berikut:

- dan

PCBC dipakai dalam Kerberos v4 dan WASTE. Pada pesan yang dienkripsi dalam mode PCBC, meski dua blok tersandi yang bersebelahan ditukar, dekripsi blok-blok selanjutnya tidak terpengaruh.[13] Karena itulah, PCBC tidak dipakai dalam Kerberos v5.

Umpan balik penyandian (CFB)

[sunting | sunting sumber]CFB sederhana

[sunting | sunting sumber]| CFB | |

|---|---|

| Umpan balik penyandian Cipher feedback | |

| Enkripsi paralel | Tidak |

| Dekripsi paralel | Ya |

| Akses baca acak | Ya |

Dalam bentuk sederhananya, mode umpan balik penyandian (CFB) menggunakan seluruh keluaran penyandian blok. Dalam bentuk ini, ia sangat mirip dengan CBC. Dekripsi CFB dalam bentuk ini hampir identik dengan enkripsi CBC yang dibalik urutannya:

CFB-1, CFB-8, CFB-64, CFB-128, dan lain-lain

[sunting | sunting sumber]NIST SP800-38A mendefinisikan CFB sesuai lebar bitnya.[14]

"The CFB mode also requires an integer parameter, denoted s, such that 1 ≤ s ≤ b. In the specification of the CFB mode below, each plaintext segment (Pj) and ciphertext segment (Cj) consists of s bits. The value of s is sometimes incorporated into the name of the mode, e.g., the 1-bit CFB mode, the 8-bit CFB mode, the 64-bit CFB mode, or the 128-bit CFB mode."

Mode-mode ini akan memangkas keluaran penyandian blok yang dipakai.

Umpan balik keluaran (OFB)

[sunting | sunting sumber]| OFB | |

|---|---|

| Umpan balik keluaran Output feedback | |

| Enkripsi paralel | Tidak |

| Dekripsi paralel | Tidak |

| Akses baca acak | Tidak |

Mode umpan balik keluaran mengubah penyandian blok menjadi penyandian aliran sinkron. Ia membangkitkan blok aliran kunci yang kemudian di-XOR dengan blok teks asal untuk mendapatkan blok teks tersandi. Seperti penyandian aliran lain, mengubah satu bit pada teks tersandi akan mengubah satu bit pada teks asal di tempat yang sama. Sifat ini membolehkan kode pembetul galat untuk bekerja meski belum dikenai enkripsi.

Karena sifat simetri operasi XOR, enkripsi dan dekripsinya sama.

Pencacah (CTR)

[sunting | sunting sumber]| CTR | |

|---|---|

| Pencacah Counter | |

| Enkripsi paralel | Ya |

| Dekripsi paralel | Ya |

| Akses baca acak | Ya |

- Catatan: Mode CTR (CTR mode atau CM) juga dikenal sebagai mode pencacah bilangan bulat (integer counter mode atau ICM) dan pencacah bilangan bulat tersegmentasi (segmented integer counter atau SIC).

Seperti OFB, mode pencacah mengubah penyandian blok menjadi penyandian aliran. Ia membangkitkan blok aliran kunci dengan mengenkripsi nilai pencacah selanjutnya. Mode CTR diperkenalkan oleh Whitfield Diffie dan Martin Hellman pada tahun 1979.[15]

Perhatikan bahwa niai yang dipakai sekali (nonce) dalam diagram berikut sama dengan vektor inisialisasi (IV) dalam diagram lain.

Pencacah Galois (GCM)

[sunting | sunting sumber]| GCM | |

|---|---|

| Pencacah Galois Galois/Counter | |

| Enkripsi paralel | Ya |

| Dekripsi paralel | Ya |

| Akses baca acak | Ya |

GCM menggabungkan mode pencacah dengan mode Galois. Fitur utamanya adalah kemudahan komputasi paralel dalam perkalian medan Galois yang dipakai untuk autentikasi.

Referensi

[sunting | sunting sumber]- ^ NIST Computer Security Division's (CSD) Security Technology Group (STG) (2013). "Proposed modes". Cryptographic Toolkit. NIST. Diarsipkan dari versi asli tanggal 2 April 2013. Diakses tanggal 14 April 2013.

- ^ Alfred J. Menezes; Paul C. van Oorschot; Scott A. Vanstone (1996). Handbook of Applied Cryptography

. CRC Press. hlm. 228–233. ISBN 0-8493-8523-7.

. CRC Press. hlm. 228–233. ISBN 0-8493-8523-7.

- ^ a b "ISO/IEC 10116:2006 – Information technology – Security techniques – Modes of operation for an n-bit block cipher". ISO Standards Catalogue. 2006. Diarsipkan dari versi asli tanggal 17 Maret 2012.

- ^ NIST Computer Security Division's (CSD) Security Technology Group (STG) (2013). "Block cipher modes". Cryptographic Toolkit. NIST. Diarsipkan dari versi asli tanggal 6 November 2012. Diakses tanggal 12 April 2013.

- ^ a b Ferguson, N.; Schneier, B.; Kohno, T. (2010). Cryptography Engineering: Design Principles and Practical Applications. Indianapolis: John Wiley & Sons. hlm. 63–64. ISBN 978-0-4704-7424-2.

- ^ "Recommendation for Block Cipher Modes of Operation" (PDF). NIST.gov. NIST. hlm. 9. Diarsipkan dari versi asli (PDF) tanggal 29 Maret 2017. Diakses tanggal 1 April 2017.

- ^ Menezes, Alfred J.; van Oorschot, Paul C.; Vanstone, Scott A. (2018). Handbook of Applied Cryptography. hlm. 228.

- ^ Dam, Kenneth W.; Lin, Herbert S. (1996). Cryptography's Role in Securing the Information Society. hlm. 132.

- ^ Schneier, Bruce (2015). Applied Cryptography: Protocols, Algorithms and Source Code in C. hlm. 208.

- ^ US 4074066, William F. Ehrsam, Carl H. W. Meyer, John L. Smith, dan Walter L. Tuchman, "Message verification and transmission error detection by block chaining", diterbitkan tanggal 1976

- ^ "Kryptographie FAQ: Frage 84: What are the Counter and PCBC Modes?". www.iks-jena.de. Diarsipkan dari versi asli tanggal 16 Juli 2012. Diakses tanggal 28 April 2018.

- ^ Kaufman, C.; Perlman, R.; Speciner, M. (2002). Network Security (edisi ke-2). Upper Saddle River: Prentice Hall. hlm. 319. ISBN 0130460192.

- ^ Kohl, J. (1990). "The Use of Encryption in Kerberos for Network Authentication" (PDF). Proceedings, Crypto '89. Berlin: Springer. ISBN 0387973176. Diarsipkan dari versi asli (PDF) tanggal 12 Juni 2009.

- ^ Morris Dworkin (NIST) (2001). "SP 800-38A, Recommendation for Block Cipher Modes of Operation: Methods and Techniques" (PDF). csrc.nist.gov. doi:10.6028/NIST.SP.800-38A. Diarsipkan dari versi asli (PDF) tanggal 28 Agustus 2017. Diakses tanggal 28 April 2018.

- ^ Lipmaa, Helger; Wagner, David; Rogaway, Phillip (2000). "Comments to NIST concerning AES Modes of Operations: CTR-Mode Encryption" (PDF). Diarsipkan dari versi asli (PDF) tanggal 26 Februari 2015.